Questões de Concurso

Para câmara de belo horizonte - mg

Foram encontradas 1.508 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. Orgânico. 2. Limitativo. 3. Socioideológico. 4. Formal de aplicabilidade. 5. De estabilização constitucional.

( ) Norma que prescreve direito fundamental individual.

( ) Norma que possibilita a criação de novos Municípios.

( ) Norma que estabelece diretrizes sobre a seguridade social.

( ) Norma que estabelece a competência do Supremo Tribunal Federal para processar e julgar a Ação Direta de Inconstitucionalidade em face de lei ou ato normativo federal ou estadual.

( ) Norma que possibilita a realização de uma revisão constitucional.

A sequência está correta em

I. A Lei Orgânica Municipal poderá ser emendada por posição de iniciativa popular de Vereador em exercício e do Prefeito.

II. Consiste em impedimento para a alteração do texto da Lei Orgânica a decretação de intervenção federal.

III. Compete privativamente à Câmara Municipal autorizar referendo e convocar plebiscito.

IV. A Lei Orgânica Municipal não fez previsão sobre a possibilidade de edição de Medidas Provisórias pelo Prefeito.

Está correto o que se afirma em

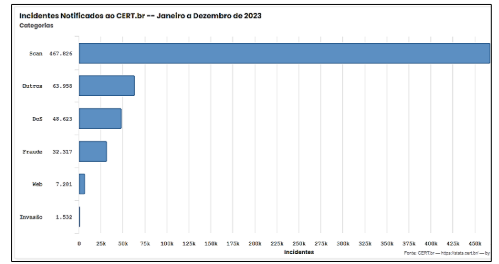

Analise os incidentes notificados ao CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) de janeiro a dezembro de 2023:

(Figura 1: Incidentes Notificados ao CERT.br - Jan a Dez 2023. Disponível em: https://stats.cert.br/incidentes/.)

Considerando a descrição das categorias de incidentes reportados ao CERT.br, qual das seguintes atividades é incluída na

categoria “Scan”?

(MORAES, 2010, p. 160. Adaptado.)

Analise as afirmativas a seguir sobre segurança da informação.

I. O firewall só controla o tráfego que passa por ele. Assim sendo, em ataques provenientes de usuários internos à rede, cujo tráfego não passa pelo firewall, ele não garante proteção.

II. O propósito da DMZ em uma rede física é prover uma proteção adicional à rede local (corporativa), isolando o tráfego da internet para os servidores públicos da empresa da rede corporativa, ou seja, evita-se que esse tráfego passe pela rede corporativa, o qual pode ser malicioso, uma vez que é proveniente de redes não confiáveis.

III. O proxy é um servidor que literalmente faz a intermediação da comunicação de um equipamento na rede segura com um equipamento na rede externa.

IV. Um firewall não é capaz de bloquear URLs específicas, como sites pornográficos, piadas ou jogos, diretamente. Esse tipo de filtragem é geralmente realizado por meio de software ou hardware adicional, como filtros de conteúdo da web, que podem ser integrados ao firewall, mas não é uma função inerente a ele. O firewall geralmente controla o tráfego com base em endereços IP, portas e protocolos, não em URLs específicas.

Está correto o que se afirma apenas em

( ) Um vírus de computador é capaz de se replicar e infectar outros arquivos ou programas sem a intervenção do usuário. Uma vez que um vírus é executado em um sistema, ele pode se espalhar para outros arquivos ou programas automaticamente sem a necessidade de interação do usuário.

( ) Spoofing é uma técnica na qual um atacante mascara a identidade ou origem de um pacote de dados, fazendo com que pareça originar-se de uma fonte confiável, com o objetivo de enganar o receptor e obter acesso não autorizado a sistemas ou informações.

( ) O cavalo de Troia é um tipo de malware que se disfarça como um programa aparentemente inofensivo ou útil, mas que, na verdade, esconde código malicioso. Quando ativado pelo usuário, ele executa ações não autorizadas, como roubo de informações ou danos ao sistema.

( ) O objetivo principal de um ataque de negação de serviço (DoS) é enviar mais dados do que um receptor espera para forçá-lo a armazenar os valores em variáveis fora do buffer.

A sequência está correta em

I. Utilização de câmeras de vigilância e controle de acesso biométrico são medidas típicas de segurança física.

II. Criptografia de dados e implementação de firewalls são medidas típicas de segurança lógica.

III. Proteção contra incêndio é uma medida de segurança física.

IV. Acesso físico e lógico através de cartões (crachás) e permissão, por meio desse cartão, de ingresso seguro à rede de Windows, bloqueio de PC, acesso remoto seguro (VPN) e e-mail seguro com assinatura digital são consideradas convergência física e lógica.

Está correto o que se afirma em

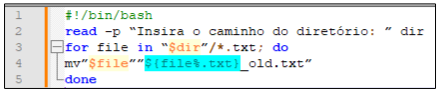

Sobre o script, analise as afirmativas a seguir.

I. A linha 1 indica ao sistema qual interpretador deverá ser utilizado para executar o script.

II. Na linha 2, a opção “-p” é utilizada para armazenar o conteúdo digitado pelo usuário dentro da variável dir.

III. Na linha 4, o trecho “${file%.txt}” remove a extensão .txt do nome do arquivo deixando apenas o nome base do arquivo.

Está correto o que se afirma apenas em

I. EXT3: possui suporte ao journaling e armazenamento eficiente de arquivos com até 16 GB de tamanho.

II. XFS: é um sistema de arquivo de 64 bits, escalável e robusto que suporta agendamento de metadados facilitando a recuperação de travamento rápida.

III. FAT32: pode trabalhar com limite de até 65.536 clusters com 32 KB de tamanho cada.

Está correto o que se afirma em