Questões de Concurso

Para ciga-sc

Foram encontradas 284 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Quais estão corretas?

Após observar as Figuras 12(a), 12(b) e 12(c), analise as assertivas abaixo:

I. Para instanciar um objeto da classe "A" (Figuras 12(b)), basta inserir, na classe "QuestaoC" (Figura 12(c)), o seguinte código fonte, no local apontado pela seta nº 3:

A teste = new A(1,2);

II. Para que seja possível atribuir um conteúdo a variável "s", da classe "A", basta criar uma operação na Figura 12(a) e implementar, na Figura 12(b), o seguinte método, no local apontado pela seta nº 2:

public int setS (int varS) {

this.s = varS;

}

III. Para se obter e apresentar o conteúdo da variável "r", da classe "A" (Figura 12(b), basta inserir, no local apontado pela seta nº 4, da Figura 12(c), o seguinte código fonte:

A a = new A();

JOptionPane.showMessageDialog

(null, a.getS());

Quais estão corretas?

Para responder à questão, considere a Figura 11 que mostra um programa elaborado utilizando-se a linguagem de programação Java. Nessa Figura, inseriuse, intencionalmente, um retângulo no local apontado pela seta nº 2, de modo a ocultar qualquer código fonte existente nesse local.

Quais estão corretas?

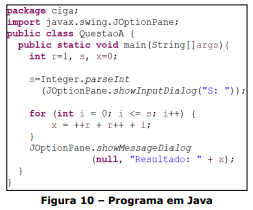

Para responder à questão, considere a Figura 10 que mostra um programa elaborado utilizando-se a linguagem de programação Java.

Ao ser executado o

programa em Java, mostrado na Figura 10,

será atribuído o número 2 (dois) a variável

"s". Nesse caso, ao final da execução desse

programa, pode-se afirmar que a variável "x"

terá o seguinte conteúdo:

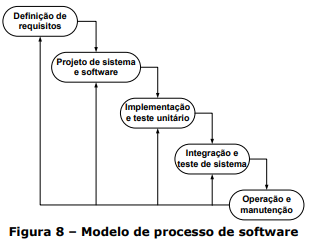

A Figura 8 exibe,

esquematicamente, o modelo de processo de

desenvolvimento de software, chamado de:

A Figura 8 exibe,

esquematicamente, o modelo de processo de

desenvolvimento de software, chamado de:

Quais estão corretas?

1. O Jogador 1 inicializa o jogo.

2. O sistema solicita os dados do Jogador 2, para estabelecer a comunicação.

3. O Jogador 1 insere os dados do Jogador 2.

4. O sistema estabelece a comunicação virtual entre o Jogador 1 e 2 e emite alerta visual e sonoro informando para ambos que o jogo pode ser iniciado.

7. Quando o Jogador 2 aceita o jogo, o sistema desativa os alertas e possibilita o início do jogo entre ambos os jogadores.

8. O sistema ativa, obrigatoriamente, nesse momento, a funcionalidade que calcula a pontuação do jogo, baseado em uma série de dados e condições distintas.

9. Se o Jogador 1 desejar, poderá acrescentar, simultaneamente ao jogo, mais um novo participante, estabelecendo mais uma comunicação virtual agora com o Jogador 3.

10. O Jogo prossegue durante determinado tempo. Quando for encerrado o jogo entre os envolvidos, o sistema registra o vencedor, as pontuações e a hora de término do jogo e libera todos os recursos da comunicação virtual.

11. O caso de uso é encerrado

Figura 6 – Especificação de caso de uso

Tomando-se como base a

especificação de caso de uso da Figura 6,

assinale, dentre as alternativas a seguir, o

Diagrama de Casos de Uso que melhor

representa, de forma correta, tal

especificação:

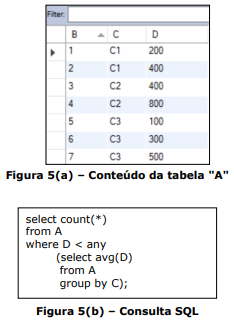

Executando-se a consulta

SQL exibida na Figura 5(b), sobre a tabela da

Figura 5(a), pode-se afirmar que será exibido

como resultado:

Executando-se a consulta

SQL exibida na Figura 5(b), sobre a tabela da

Figura 5(a), pode-se afirmar que será exibido

como resultado:

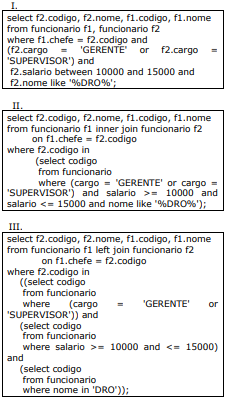

Quais estão corretas?

Quais estão corretas?

Após observar o esquema relacional e respectivas dependências funcionais existentes na Figura 3, pode-se concluir que essa tabela está na:

I. 1ª Forma Normal (1FN).

II. 2ª Forma Normal (2FN).

III. 3ª Forma Normal (3FN).

Quais estão corretas?

Para responder à questão, considere a Figura 2, que mostra, esquematicamente, um Diagrama Entidade Relacionamento (DER), notação "Peter Chen", no qual omitiu-se, intencionalmente, as cardinalidades do tipo mínimo/máximo. Nesse diagrama, encontra-se representada uma entidade fraca.

Para responder à questão, considere a Figura 2, que mostra, esquematicamente, um Diagrama Entidade Relacionamento (DER), notação "Peter Chen", no qual omitiu-se, intencionalmente, as cardinalidades do tipo mínimo/máximo. Nesse diagrama, encontra-se representada uma entidade fraca.

Considerando apenas as

informações disponíveis no DER da Figura 2,

pode-se afirmar que as cardinalidades corretas

a serem inseridas nos locais apontados pelas

setas nº 1 e 2, são, respectivamente: