Questões de Concurso

Para câmara de piracicaba - sp

Foram encontradas 526 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O tipo de passagem de parâmetro que permite que x seja um parâmetro tanto de entrada como também de saída da sub-rotina é denominado passagem de parâmetro

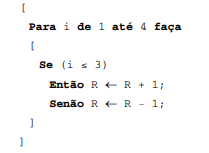

Assinale a alternativa que apresenta o número de vezes que o bloco de comandos

dentro do fluxo de controle Enquanto é executado no

algoritmo.