Questões de Concurso

Para analista judiciário - tecnologia da informação

Foram encontradas 6.701 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A banda de 0,85 mícron foi pioneira e o primeiro padrão de redes Ethernet usando fibras ópticas com taxa de transferência máxima de 10 Mbps foi o:

Quanto à abrangência, a rede que ocupa o espaço de uma sala, escritório ou mesmo um prédio inteiro, porém sem o uso de cabos, usando transmissões em radiofrequência, chama-se:

Nesse contexto, a quantidade de bits de que o MAC é composto e a camada do modelo OSI a que ele pertence são, respectivamente:

Para resolver alguns desses riscos, foram desenvolvidos mecanismos de segurança, e o primeiro mecanismo de segurança a ser lançado que, atualmente, é considerado frágil e, por isso, o seu uso deve ser evitado é o:

Nesse contexto, a máscara de rede/sub-rede de uma rede IPv4 CIDR /29 é:

Joana atribuiu ao response_type o valor:

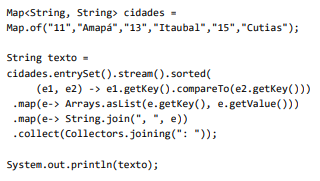

Ao ser executado com as importações necessárias, o código Java acima imprime na saída padrão:

Para renomear o branch de trabalho atual com um único comando, Cátia executou no repositório Git local o comando do git:

Ana deve verificar no ANode o status do:

João habilitou em tjapp-client o recurso:

Joelma recorreu às anotações do Spring:

PUT http://webservice.tjapp/recursos/1

A respectiva resposta HTTP da API RESTful apresentou o código de status 204.

Os dados apresentados acima indicam que a API RESTful processou a solicitação de:

José ficou responsável pela disciplina do PU de:

Para tanto, com a intenção de ajudar nesse processo de análise, as camadas de persistência:

O ODBC é:

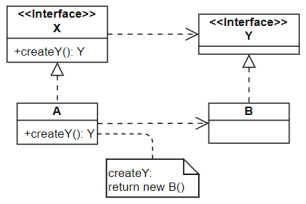

Observe o diagrama de classes apresentado a seguir.

No diagrama é representado o padrão de projeto:

Para lidar com esses custos ocultos, Cláudia precisará fazer uma análise adicional, com base na metodologia:

Para que possa desenhar corretamente o processo, Ana irá utilizar o diagrama de: