Questões de Concurso

Para analista de informática - suporte técnico

Foram encontradas 131 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um dos objetivos da governança de TI é possibilitar o alinhamento das atividades da equipe de TI com as prioridades das demais áreas de negócios da empresa.

As ferramentas GUT (gravidade, urgência e tendência), o Diagrama de Pareto e a Curva de Tendência fornecem suporte à atividade do planejamento estratégico de filtrar informações de interesse da organização.

I. há dois tipos de algoritmos: cifragem de bloco e cifragem de fluxo.

II. as cifragens de bloco são mais rápidas que as cifragens de fluxo.

III. as cifragens de fluxo utilizam mais código que as cifragens de bloco.

IV. as cifragens de bloco podem reutilizar as chaves.

Está correto o que consta APENAS em

I. Desabilitar a auto-execução de arquivos anexados às mensagens no programa leitor de e-mails.

II. Executar ou abrir arquivos recebidos por e-mail somente de pessoas conhecidas.

III. Privilegiar o uso de documentos nos formatos RTF, PDF ou PostScript.

Está correto o que consta em

I. /etc/inittab é o arquivo de configuração do nível de execução inicial do sistema. II. ps ax | grep "nome do programa" é um dos possíveis comandos para descobrir o número do processo, sob o qual o programa está sendo executado.

III. apt-get -f install é utilizado para reparar instalações corrompidas.

IV. um arquivo core contém uma imagem do conteúdo da memória no momento de uma falha fatal de um programa.

É correto o que consta em

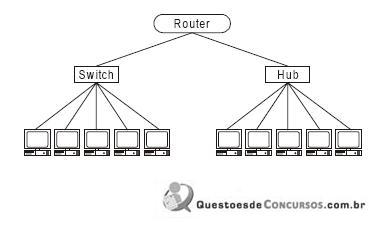

Na rede acima, os domínios de broadcast e colisão existentes são, respectivamente,