Questões de Concurso

Para analista de segurança

Foram encontradas 274 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qualquer proposta de eliminação da presença de software em arquitetura cliente-servidor no parque das aplicações do ministério, em favor da adoção de arquiteturas multitier, não terá pleno sucesso, porque uma arquitetura multitier pode ser considerada uma composição de múltiplos sistemas em arquitetura cliente-servidor.

A adoção de controle de acessos a dados aderente ao modelo mandatório depende da adoção de procedimentos de rotulagem de segurança que sejam aplicáveis tanto aos usuários quanto aos dados.

O fortalecimento da segurança de bancos de dados do ministério envolve primariamente a adoção de controle de acesso às conexões das aplicações aos servidores de bancos de dados, especialmente se efetuadas por meio de firewalls, sendo de importância secundária a construção de dicionários de dados e os procedimentos de classificação da informação.

O emprego de instrumentos e processos de comunicação social se faz mais necessário na formulação de um plano de administração de crises para o ministério do que na formulação de um plano de continuidade operacional.

No processo de terceirização de serviços de segurança da informação, a contratação de um estudo de análise de impacto nos negócios apresenta maior risco à continuidade ou sustentação organizacional, quando comparada à contratação de um serviço terceirizado para a gestão de riscos de segurança da informação.

A elaboração de um estudo de análise de impacto nos negócios (BIA) pode ser precedida por uma análise de riscos de segurança da informação, especialmente se for focado na indisponibilidade de ativos, pois, se o BIA identifica de forma mais precisa os impactos de uma interrupção, ele também demanda investigações detalhadas sobre os custos da interrupção de processos, e será mais efetivo se for focado nos processos de negócios associados aos riscos de maior magnitude.

O tratamento dos riscos de segurança da informação será efetivo se forem consideradas as várias alternativas para tratamento de todos os riscos vinculados a cada um dos ativos de informação do ministério, tais como mitigar ou reduzir, reter ou aceitar, transferir ou compartilhar, além de ação de evitar o risco.

O estudo das ameaças à segurança da informação será mais efetivo se forem previamente identificados os ativos de informação mais relevantes para o ministério, que são os ativos ligados ao funcionamento do setor de tecnologia da informação (TI) do órgão.

Para o planejamento da gestão de riscos no ministério, é recomendável a adoção inicial de uma metodologia de riscos quantitativa, em detrimento de metodologia qualitativa, tendo em vista a pouca disponibilidade de registros históricos de incidentes.

Em comunicações seguras com os cidadãos que são afetados pelas políticas públicas conduzidas pelo ministério, efetuadas predominantemente com o uso de navegadores e servidores web, devem ser adotados sistemas criptográficos assimétricos, de chave pública, mas não sistemas criptográficos simétricos, pois esses últimos exigiriam que os cidadãos tivessem prévio acesso às chaves criptográficas dos sítios do ministério, ou que o ministério tivesse acesso prévio às chaves criptográficas dos cidadãos, sendo esses acessos inviáveis na prática. Política inversa deve ser adotada internamente ao ministério, com a adoção de sistemas criptográficos simétricos.

A prescrição para banimento do uso da função MD5, em favor da adoção de SHA-1, pode ser recomendada, especialmente porque a facilidade de produção de ataques de colisão em sistemas que usam MD5 tornaria mais simples a implementação de ataques de dicionário em sistemas de armazenamento de senhas criptografadas nos bancos de dados de autenticação de usuários do ministério.

No controle de acessos, tanto físico quanto lógico, às instalações prediais e aos sistemas de computação do ministério, deve ser considerado o uso de autenticação por múltiplos fatores, pois esse é procedimento descrito na norma NBR 27001, no seu guia de implementação de vários controles, entre eles os relacionados ao objetivo Controle de Acesso à Rede.

A fim de ampliar o acesso a fontes de informação para detecção de vulnerabilidades organizacionais, a política de segurança da informação proposta deve evidenciar a importância dos resultados de testes de auditoria.

Após a apresentação do plano de segurança à administração superior do ministério, aos assessores e aos convidados por meio de chamada pública, vários debates foram realizados, e foi variado o grau de conhecimento sobre os conceitos e as características do plano, de sua elaboração e do projeto de implantação.

Após a apresentação do plano de segurança à administração superior do ministério, aos assessores e aos convidados por meio de chamada pública, vários debates foram realizados, e foi variado o grau de conhecimento sobre os conceitos e as características do plano, de sua elaboração e do projeto de implantação.

Após a apresentação do plano de segurança à administração superior do ministério, aos assessores e aos convidados por meio de chamada pública, vários debates foram realizados, e foi variado o grau de conhecimento sobre os conceitos e as características do plano, de sua elaboração e do projeto de implantação.

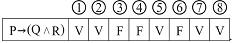

A figura acima apresenta as colunas iniciais de uma tabela-verdade, em que P, Q e R representam proposições lógicas, e V e F correspondem, respectivamente, aos valores lógicos verdadeiro e falso.

A última coluna da tabela-verdade referente à proposição lógica P →(Q Λ R) quando representada na posição horizontal é igual a

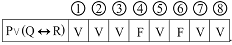

A figura acima apresenta as colunas iniciais de uma tabela-verdade, em que P, Q e R representam proposições lógicas, e V e F correspondem, respectivamente, aos valores lógicos verdadeiro e falso.

A última coluna da tabela-verdade referente à proposição lógica Pν(Q ↔ R) quando representada na posição horizontal é igual a

O texto “O homem inteligente nunca recebe penalidades, pois somente o homem que erra recebe penalidades e o homem inteligente jamais erra" apresenta um argumento válido.

O texto “Penso, logo existo" apresenta um argumento válido.