Questões de Concurso Para técnico em gestão - informática

Foram encontradas 307 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

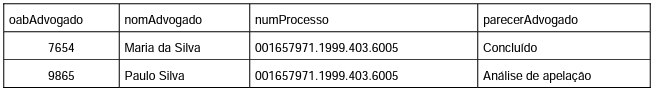

A instrução correta que foi executada é

No caso narrado, o usuário foi vítima de um ataque

I. Estes métodos tornaram-se populares como um vetor automático de infecção, podendo até serem comprados ou alugados em mercados ilegais. São usados primariamente para distribuir malware padronizado, explorando sistemas vulneráveis para acionar um download drive-by. Em termos simples, eles tentam detectar uma vulnerabilidade em um aplicativo relacionado a um navegador e depois explorá-la para baixar e executar um payload malicioso.

II. Este software usa um computador, de forma não autorizada, para minerar criptomoedas. Os possíveis vetores de infecção incluem scripts de mineração injetados de websites e entrega como parte de um estágio posterior em ciberataques. Com frequência têm como alvo servidores de alta potência em ambiente corporativo para maximizar suas atividades de mineração. Esta atividade maliciosa tende a aumentar ou diminuir, dependendo do preço das criptomoedas.

III. É um malware entregue por e-mail e usa um formato de campanha. As campanhas variam desde usar alvos abrangentes e indiscriminados até alvos altamente específicos e sofisticados, com foco em pessoas importantes. Usar temas oportunos como a Covid-19 como assunto para uma campanha com alto volume de alvos aumenta a probabilidade de uma infecção bem-sucedida.

(Disponível em: https://www.blackberry.com)

Os ataques I, II e III são, correta e respectivamente, denominados