Questões de Concurso Para técnico em gestão - informática

Foram encontradas 307 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Comodo, ZoneAlarmFree, BitDefender, Kaspersky Internet Security.

II. MS Security Essentials, Avira, Avast, MX One.

III. Adblock, K9 Web Protection, AntiPornNow, DNS Angel.

IV. Rootkit, spyware, keylogging, trojan.

A associação correta entre as ferramentas e tipos listados acima e a categoria mais adequada a que pertencem é expressa em:

Considerando as informações do texto acima, pode-se afirmar que trata-se de

e utiliza criptografia

e utiliza criptografia

As lacunas I e II são correta e, respectivamente preenchidas com

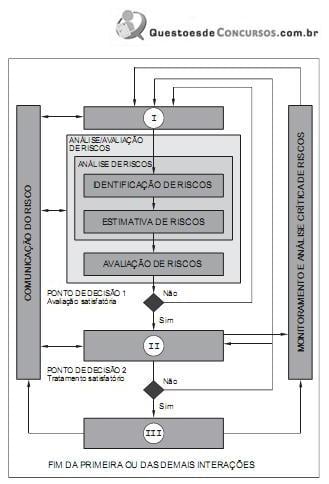

As atividades I, II e III da figura acima correspondem, respectivamente, a:

I. reputação e imagem da organização.

II. equipamentos computacionais, equipamentos de comunicação, mídias removíveis e outros equipamentos.

III. base de dados e arquivos, contratos e acordos, documentação de sistema, informações sobre pesquisa, manuais de usuário, material de treinamento, procedimentos de suporte ou operação, planos de continuidade de negócios, procedimentos de recuperação, trilhas de auditoria e informações armazenadas.

IV. aplicativos, sistemas, ferramentas de desenvolvimento e utilitários.

V. de computação e comunicações, utilidades gerais, por exemplo, aquecimento, iluminação, eletricidade e refrigeração.

As denominações dos ativos acima listados, de acordo com a Norma, é apresentada em: