Questões de Concurso

Para técnico de nível superior - ciências da computação

Foram encontradas 103 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

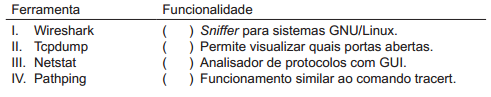

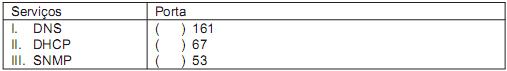

Está CORRETA a seguinte seqüência de respostas:

“Quando um roteador recebe um datagrama maior do que a MTU (maximum transmission unit) da próxima rede para a qual o pacote será roteado, ele divide-o em pequenos pedaços chamados de fragmentos e cada fragmento terá o formato de um novo datagrama IP.”

Em relação a essa afrmativa, assinale a alternativa CORRETA:

Está CORRETA a seguinte sequência de respostas:

I. Uma política de segurança é um mecanismo de proteção (desencorajador) a partir do momento que é amplamente divulgada e conhecida por todos os funcionários e colaboradores da organização.

II. Um ataque do tipo DDOS (distributed denial of service) afeta diretamente o fundamento de segurança da informação que trata da disponibilidade.

III. Uma assinatura digital está diretamente relacionada a identifcação biométrica que permite que características físicas sejam utilizadas para garantir a autenticidade de um documento ou para permitir o acesso físico ou lógico a um local ou sistema.

Assinale a alternativa CORRETA:

Está CORRETA a seguinte seqüência de respostas:

I. Um processo é basicamente um programa em execução. Associado a cada processo está o seu espaço de endereçamento que contém código executável, dados, pilha e heap.

II. A multitarefa preemptiva possibilita a execução simultânea de mais de um processo.

III. No escalonamento por alternância circular, também conhecido por Round-Robin, cada processo recebe uma quantidade de tempo limitada do processador e se não concluir antes de seu tempo terminar, o sistema passará o processador para o próximo processo na fla.

Assinale a alternativa CORRETA:

( ) A gestão de riscos geralmente inclui a análise/avaliação de riscos, o tratamento de riscos, a aceitação de riscos e a comunicação de riscos.

( ) A elaboração de uma política de segurança da informação deve ser o primeiro passo de uma organização que deseja proteger seus ativos e estar livre de perigos e incertezas.

( ) Autenticidade refere-se a propriedade de salvaguarda da exatidão e completeza da informação.

( ) A norma ISO/IEC 15408 (Common Criteria) é a versão brasileira da bS 7799 (British standard) e especifca os requisitos para implementação de controles de segurança personalizados para as necessidades individuais de organizações ou suas partes.

Assinale a opção com a sequência CORRETA.

I. Um datagrama IP é encapsulado em um quadro para transmissão através de redes físicas que podem utilizar tecnologias diferentes.

II. O protocolo IP oferece um serviço do tipo best effort delivery e por isso não garante a entrega dos datagramas.

III. O endereço de destino contido no cabeçalho do datagrama IP não é alterado no processo de roteamento, diferentemente do endereço de destino do quadro que se altera a cada salto.

Assinale a alternativa CORRETA: