Questões de Concurso

Para perito criminal

Foram encontradas 3.167 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. O método é visível por qualquer classe. É o qualificador mais aberto no sentido de que qualquer classe pode usar este método. II. O método é visível apenas pela própria classe. É o qualificador mais restritivo. III. O método é visível pela própria classe, por suas subclasses e pelas classes do mesmo pacote.

Os qualificadores dos tipos definidos em I, em II e em III são denominados, respectivamente,

repita... ate... fimrepita [ REP ]

enquanto ... faca... fimenquanto [ ENQ ] ( ) O teste de controle é realizado no fim da estrutura de controle. ( ) O teste de controle é realizado no início da estrutura de controle. ( ) A condição de saída do loop ocorre quando o teste é FALSO. ( ) A condição de saída do loop ocorre quando o teste é VERDADEIRO. ( ) Se o resultado do teste for FALSO, a execução do programa permanece no loop. ( ) Se o resultado do teste for VERDADEIRO, a execução do programa permanece no loop.

Assinale a alternativa que apresente a relação correta, de cima para baixo.

I. Indica a capacidade de abstrair várias implementações diferentes em uma única interface. É o princípio pelo qual duas ou mais classes derivadas de uma mesma superclasse podem invocar métodos que têm a mesma identificação, assinatura, mas comportamentos distintos, especializados para cada classe derivada, usando para tanto uma referência a um objeto do tipo da superclasse. II. Tem por objetivo separar o programa em partes, o mais isolado possível. A ideia é tornar o software mais flexível, fácil de modificar e de criar novas implementações. Serve para controlar o acesso aos atributos e métodos de uma classe. É uma forma eficiente de proteger os dados manipulados dentro da classe, além de determinar onde essa classe poderá ser manipulada.

Os princípios descritos em I e em II são denominados, respectivamente,

De acordo com a notação de Peter Chen, utiliza os símbolos abaixo:

• ALFA, para representar entidades. • BETA, para representar atributos. • GAMA, para representar relacionamentos. • DELTA, para ligar atributos a entidades e entidades a relacionamentos.

Para ALFA, BETA, GAMA e DELTA, devem ser utilizados, respectivamente, os seguintes símbolos:

Sendo as fases 1 – Comunicação e 5 – Implantação, as demais, 2, 3 e 4, são denominadas, respectivamente,

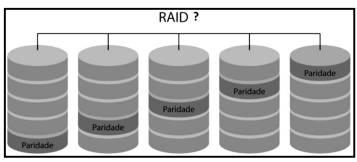

• É um modelo de RAID conhecido como "Strip Set comparidade", muito utilizado em servidores ou storages com pelo menos três discos rígidos instalados, que cria uma camada de redundância, sacrificando parte da capacidade de armazenamento do sistema para proporcionar maior segurança aos dados. • Neste esquema, bits de paridade são criados e acrescentados aos dados, escritos de forma alternada em todos os discos. Caso um dos HDs falhe enquanto o sistema estiver funcionando, nenhum dado será perdido. A paridade é a segurança do sistema que possibilita a reconstrução dos dados sem perda de informação. • Ele é recomendado para aplicações utilizadas no dia a dia em pequenas e médias instalações (até 8 discos). O espaço reservado para segurança dos dados nesse tipo de solução sempre será o equivalente a um disco do arranjo, independentemente da quantidade total, sendo que todos terão o mesmo espaço sacrificado. Por isso, quanto mais drives utilizados no array, menor será o desperdício.

O tipo descrito é denominado RAID

I. Representa a categoria mais simples, já que funciona praticamente da mesma forma, independentemente do fornecedor de nuvem escolhido. De forma geral, oferece uma infraestrutura de TI automatizada e escalonável – armazenamento, hospedagem, redes – de seus próprios servidores globais, cobrando apenas pelo que o usuário consome. Dessa forma, em vez de adquirir licenças de software ou servidores próprios, as empresas podem simplesmente alocar recursos de forma flexível a partir das suas necessidades. II. Representa o modelo de maior dificuldade para ser definido, sendo a ideia fornecer todos os conceitos básicos da tecnologia, assim como as ferramentas e os recursos necessários para desenvolver e gerenciar aplicativos com segurança sem precisar se preocupar com a infraestrutura. São exemplos os servidores que hospedam sites, sendo o setor dominado por gigantes da tecnologia, que têm capacidade para oferecer uma ampla gama de recursos aos clientes em uma mesma plataforma. III. Representa a categoria em que um software é hospedado por terceiros e pode ser acessado pela web, geralmente bastando um login, sendo que a empresa contrata um plano de assinatura e utiliza os programas necessários para os negócios. Nesse sentido, é uma tecnologia muito mais interessante para o uso de aplicativos específicos, como os de gestão de relacionamento com o cliente (CRM).

Os tipos descritos em I, II e III são conhecidos, respectivamente, pelas siglas

( ) Tempo de busca – é o tempo que a cabeça de leitura e gravação leva para se deslocar até uma trilha do disco ou, ainda, de uma trilha a outra. Quanto menor, melhor o desempenho. ( ) Tempo de latência – é a medida que indica o tempo necessário para que a cabeça de leitura e gravação se posicione no setor do disco que deve ser lido ou gravado. Esse parâmetro sofre influência do tempo de rotação dos discos, atualmente de 5.400, 7.200 ou 10.000 RPM. ( ) Tempo de acesso – é a medida que indica o tempo necessário para se obter uma informação do HD. Quanto maior esse intervalo de tempo, melhor.

As afirmativas são, respectivamente,

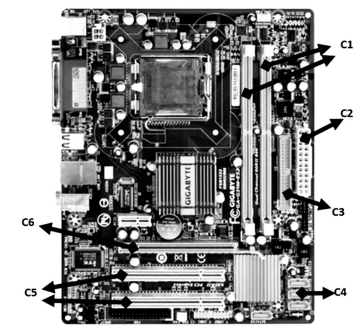

Os componentes slots de memória DDR, interface SATA e soquete do barramento PCI-Express estão identificados, respectivamente, como

I. que mostra as fases do modelo ao longo do tempo; II. que mostra as atividades realizadas no processo; III. que sugere as boas práticas a serem usadas durante o processo.

As perspectivas I, II e III são denominadas, respectivamente,

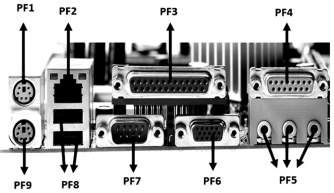

As interfaces identificadas por PF2, PF8 e PF9 são conhecidas, respectivamente, como

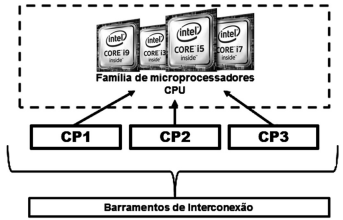

Sendo CP2 a unidade de controle, os demais componentes da CPU identificados na figura como CP1 e CP3 são denominados, respectivamente,