Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com base na linguagem SQL, qual dos comandos DDL abaixo pode ser utilizado para excluir uma tabela no banco de dados PostgresSQL?

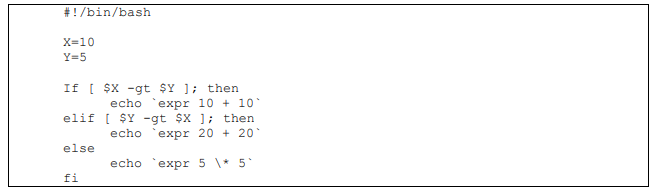

Considere o trecho de código escrito em Shell Script exibido abaixo:

Assinale a alternativa que apresenta CORRETAMENTE a resposta com a saída do script:

I. A lixeira tem uma limitação de tamanho que não pode ser alterada. II. A transferência dos arquivos removidos para a lixeira é um procedimento automático, que não pode ser evitado. III. A lixeira armazena arquivos removidos de qualquer tipo e/ou tamanho.

Está correto o que se afirma em

A primeira fase de uma investigação forense é a preparação, que consiste em elaborar um checklist de ações que devem ser tomadas, preparar as ferramentas necessárias e eliminar quaisquer dados que possam existir nos discos e dispositivos utilizados para gravar as evidências.

Acerca de técnicas de ataque e tipos de vulnerabilidades, julgue o item a seguir.

As técnicas de footprint são fundamentais em um processo

de pen-test, para identificação de informações, tanto em

black box, quando a execução é feita sem conhecimento da

estrutura, quanto em white box, quando a execução é feita

com algum conhecimento da estrutura.

Judge the following items, based on the text above.

The authors claim that if Brazil expands its international

commerce activities, this will only put weak local businesses

and their workers at risk.

Considering the text above, judge the following item.

In “especially regarding globalization and the ways in which

trade liberalization can affect economic growth” (third

sentence), the word “growth” can be substituted by the word

expansion without substantially changing the meaning of the

sentence.

Julgue o item seguinte, relativos a redes de computadores.

Hubs são equipamentos concentradores que trabalham na

camada 1 do modelo OSI e que reenviam os quadros que

recebem para todas as suas portas, repetindo-os para os

outros computadores interligados a eles.

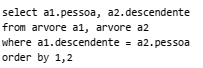

Atenção: a tabela relacional arvore, cuja instância é exibida a seguir, será referenciada na seguinte.

Assinale o número de linhas que, além da linha de títulos, aparece no resultado produzido pela execução desse comando.

Considere as seguintes afirmações sobre Gestão de Riscos em projetos de software.

I - Muitos problemas podem alterar o andamento de um projeto de software. O risco é um problema potencial – pode ocorrer ou não. Independentemente do resultado, é aconselhável identificá-lo, avaliar sua probabilidade de ocorrência e estabelecer um plano de contingência, caso o problema realmente venha a ocorrer.

II - Se um risco é proposto de maneira informal, é aconselhável desconsiderá-lo, pois não se pode estimular interessados e usuários a sugerirem riscos ao projeto, a qualquer instante.

III - Se todos os interessados compartilharem da mesma visão do software, é provável que se tenha melhor identificação e avaliação do risco.

Quais estão corretas?

Uma das tecnologias que mais vem crescendo é a das redes sem-fio, que tem como um dos principais representantes o protocolo IEEE 802.11.

O padrão IEEE 802.11 estabelece, dentro da camada de enlace, uma subcamada MAC composta de duas subcamadas, que são:

Sinais muitas vezes são alterados por ruídos, provocando dificuldade de detecção.

Por exemplo, um sinal de 100 mW que passe por 10 dispositivos, cada um com ruído médio de 1 microwatt, terá, ao final do trajeto, uma relação sinal ruído, em dB, de

Um algoritmo de criptografia tem como entrada um texto em letras minúsculas e como saída uma string formada apenas por letras minúsculas e espaço(s) em branco. O algoritmo tem apenas quatro regras, quais sejam:

I. Troca-se cada letra da mensagem original pela letra seguinte do alfabeto (Por exemplo, troca-se “g” por “h”).

II. A exceção da regra anterior ocorre com relação às vogais, que devem ser trocadas por um “x” (Por exemplo, tanto a vogal “a” como a “u” devem ser substituídas por um “x”).

III. Quaisquer outros caracteres da mensagem original devem ser ignorados e, portanto, excluídos da saída – inclusive os espaços em branco e símbolos de pontuação.

IV. A cada cinco letras geradas, acrescenta-se um espaço em branco na mensagem criptografada.

Tomando por base as informações acima, pode-se afirmar corretamente que