Questões de Concurso

Para analista técnico

Foram encontradas 3.589 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

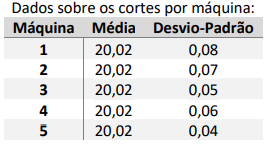

Com base nos dados apresentados, quais serão as duas máquinas direcionadas para a manutenção?

(FERREIRA, Valéria. Estatística Básica. Rio de Janeiro: SESES, 2015. Adaptado.)

Para obter uma amostra, pode-se utilizar diferentes técnicas de amostragem; analise-as.

I. Na amostragem aleatória simples, todos os elementos da população têm igual probabilidade de pertencer à amostra, assemelhando-se a um sorteio.

II. Na amostragem aleatória estratificada, os elementos da população são divididos em subgrupos (estratos) e é possível selecionar quantidades proporcionais de elementos de cada subgrupo.

III. Na amostragem sistemática, os elementos da população são organizados e ordenados; seleciona-se um número inicial aleatório, em seguida, os demais elementos são selecionados mantendo-se os intervalos regulares, a partir do número inicial.

Está correto o que se afirma em

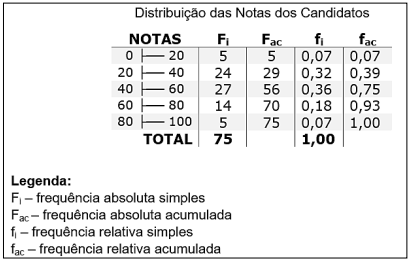

“De acordo com os dados apresentados, é correto afirmar que 60% dos candidatados obtiveram notas ____________ de 51,8; portanto, a empresa realizará ____________ 40 entrevistas.” Assinale a alternativa que completa correta e sequencialmente a afirmativa anterior.

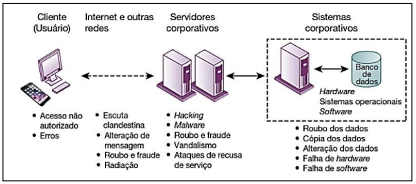

Vulnerabilidades e desafios de segurança contemporâneos.

(Laudon, 2023, p. 295.)

Considerando tais ameaças, marque V para as afirmativas verdadeiras e F para as falsas.

( ) Worms: são programas de computador independentes que se copiam de um computador para outros em uma rede.

( ) SQL injection: tiram proveito das vulnerabilidades nas aplicações da web mal codificadas para introduzir código de programa malicioso nos sistemas e redes corporativos.

( ) Ransomware: tenta extorquir dinheiro dos usuários; para isso, assume o controle de computadores, bloqueando o acesso a arquivos ou exibindo mensagens pop-up incômodas.

( ) Spoofing: é um tipo de programa espião que monitora as informações transmitidas por uma rede

( ) Sniffer: ocorre quando alguém finge ser um contato ou uma marca em quem você confia para acessar informações pessoais sensíveis. Também pode envolver o redirecionamento de um link para um endereço diferente do desejado, estando o site espúrio “disfarçado” como o destino pretendido.

A sequência está correta em

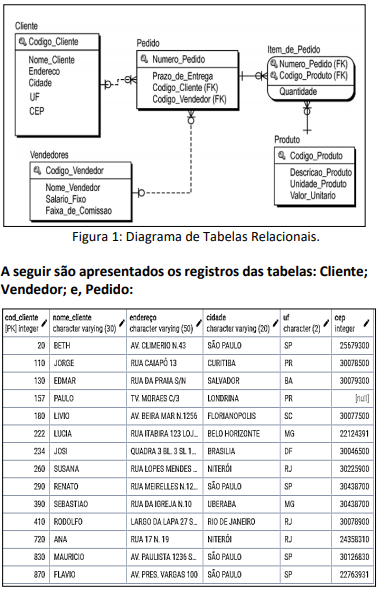

Figura 2: Tabela Cliente.

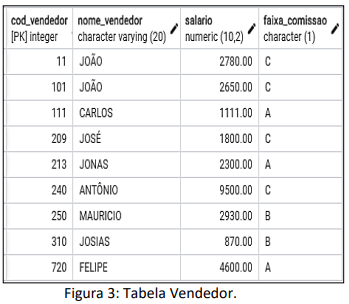

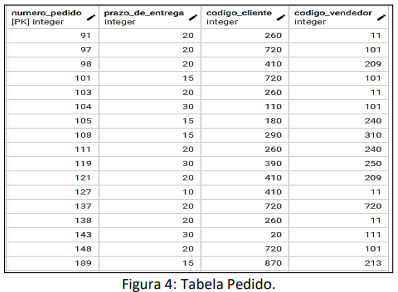

Para fazer uma consulta ao banco de dados para listar em ordem alfabética quais clientes têm pedidos com prazo de entrega igual ou superior a quinze dias e que pertencem aos estados de São Paulo (‘SP’) ou de Minas Gerais (‘MG’), o seguinte comando deverá ser utilizado:

I. A Resolução nº 171/2017 institui a Política Nacional de Tecnologia da Informação do Ministério Público (PNTI-MP); a Resolução CNMP nº 102/2013 disciplina no âmbito do Ministério Público Brasileiro, procedimentos relativos à contratação de soluções de Tecnologia da Informação.

II. A Política Nacional de Tecnologia da Informação do Ministério Público (PNTIMP) tem por finalidade alinhar as práticas de governança e gestão de TI em todas as unidades e os ramos do Ministério Público, viabilizando a elevação do grau de maturidade da governança e da gestão de TI.

III. A Resolução nº 171/2017 disciplina no âmbito do Ministério Público Brasileiro, procedimentos relativos à contratação de soluções de Tecnologia da Informação; a Resolução CNMP nº 102/2013 institui a Política Nacional de Tecnologia da Informação do Ministério Público (PNTI-MP).

IV. Nos procedimentos relativos à contratação de soluções de Tecnologia da Informação, poderão ser objeto de contratação: mais de uma Solução de Tecnologia da Informação em um único contrato; e, gestão de processos de Tecnologia da Informação, incluindo gestão de segurança.

Está correto o que se afirma apenas em

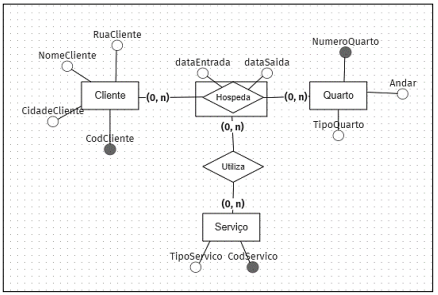

Na transposição do Diagrama Entidade Relacionamento (DER) para o diagrama de tabelas relacionais, quais tabelas seriam criadas?

( ) Backup: podem ser executados para abordar necessidades de recuperação de desastres. As cópias de backup são usadas para restaurar dados em um local alternativo, quando o local principal está incapacitado em virtude de um desastre.

( ) Granularidade do backup: depende das necessidades da empresa e dos RTO/RPO requeridos. Com base na granularidade, os backups podem ser classificados como completos, cumulativos e incrementais.

( ) RTO: define o limite tolerável de perda de dados para uma empresa e especifica o intervalo de tempo entre dois backups, ou seja, determina a frequência dos backups.

( ) Backup dinâmico e backup estático: são os dois métodos implantados para backup. A diferença entre eles é que durante o backup estático, o banco de dados fica inacessível para os usuários.

A sequência está correta em

(KIM e SOLOMON, 2014, p. 214.)

Considerando o exposto, analise as afirmativas a seguir.

I. Criptografia: cumpre quatro objetivos de segurança: confidencialidade; integridade; autenticação; e, usabilidade.

II. Criptografia de chave assimétrica: usa uma cifra com duas chaves separadas – uma para encriptação e outra para decriptação.

III. Assinatura digital: vincula uma mensagem ou dados a uma entidade específica. Pode ser também uma imagem de uma assinatura reproduzida eletronicamente.

IV. Infraestrutura de chave pública: é um conjunto de hardware, software, pessoas, políticas e procedimentos necessários para criar; gerenciar; distribuir; usar; armazenar; e, revogar certificados digitais.

Está correto que se afirma apenas em

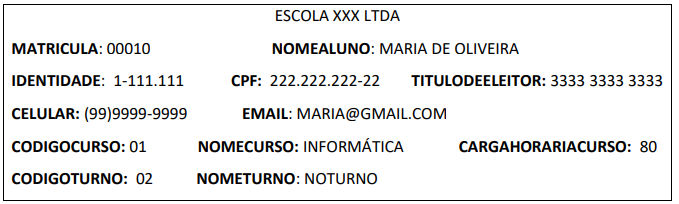

A ficha representa uma tabela com todos os atributos (em negrito) e a chave desta tabela é MATRICULA. (Matricula, Nomealuno, Identidade, CPF, TitulodeEleitor, Celular, Email, CodigoCurso, NomeCurso, CargaHorariaCurso, CodigoTurno, NomeTurno). Podemos afirmar que tabela encontra-se em que forma normal?

I. Para se criar um ambiente on-line efetivamente acessível é necessário, primeiramente, que o código esteja dentro dos padrões Web internacionais definidos pelo W3C.

II. As diretrizes ou recomendações de acessibilidade explicam como tornar o conteúdo Web acessível a todas as pessoas, destinando-se aos criadores de conteúdo Web (autores de páginas e criadores de sítios) e aos programadores de ferramentas para criação de conteúdo.

III. Após a construção do ambiente on-line, de acordo com os padrões Web e as diretrizes de acessibilidade, não é necessário testá-lo para garantir sua acessibilidade.

IV. No que diz respeito às diretrizes de acessibilidade, é necessário realizar, inicialmente, uma validação automática, que é feita através de softwares ou serviços on-line que ajudam a determinar se um sítio respeitou ou não as recomendações de acessibilidade, gerando um relatório de erros. Uma das ferramentas que podem ser utilizadas é o ASES, avaliador e simulador de acessibilidade em sítios.

Está correto o que se afirma em

( ) A fase de especificação requer, em geral, a comunicação entre os programadores e os futuros usuários do sistema, bem como iterar a especificação até que tanto o especificador quanto os usuários estejam satisfeitos com as especificações.

( ) Na etapa de especificações para melhorar a comunicação entre os programadores e usuários é obrigatório construir um protótipo ou modelo simples do sistema final que simule o comportamento das partes do software desejado.

( ) O modelo de dados é uma ferramenta muito importante na etapa de definição do problema, sendomuito utilizado no projeto e na construção de bases de dados.

( ) O resultado final da fase de análise é um documento de especificação dos requisitos do software que descreve explicitamente a funcionalidade do software, e lista qualquer restrição que ele deva cumprir.

A sequência está correta em

( ) O estado agrupa os valores de todos os atributos de um objeto, e cada atributo é uma parte da informação que qualifica o objeto continente. Cada atributo pode receber um valor em um domínio de definição.

( ) O estado de um objeto corresponde a uma seleção determinada de valores, partindo de valores possíveis dos diversos atributos. Essencialmente, um atributo é uma propriedade ou característica de uma classe e descreve uma gama de valores que a propriedade poderá conter nos objetos da classe.

( ) O comportamento é o conjunto de capacidades e atitudes de um objeto e que descreve as suas ações e reações. Cada componente de comportamento individual de um objeto denomina-se operação. Uma operação é algo que a classe pode realizar ou o que podemos fazer a uma classe. As operações de um objeto são acionadas (ativadas) como resultado de um estímulo externo representado na forma de uma mensagem enviada a outro objeto.

( ) A identidade é a propriedade que diferencia um objeto de outro similar. Essencialmente, a identidade de um objeto caracteriza sua própria existência. A identidade torna possível distinguir qualquer objeto sem ambiguidade e, independentemente de seu estado, isso permite, dentre outros fatores, a diferenciação de dois objetos que tenham os atributos idênticos.

A sequência está correta em

1. Lista.

2. Tuplas.

3. Conjuntos.

4. Dicionários.

( ) numeros = set([1, 2, 2, 3, 3, 3])

( ) frutas = ['Laranja, 'Goiaba', 'Pera', 'Banana']

( ) pessoa = {'nome': 'Torvalds', 'altura': 1.65, 'idade': 21}

( ) numeros = (10, 20, 30)

A sequência está correta em