Questões de Concurso

Para analista judiciário - análise de sistemas de informação

Foram encontradas 397 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

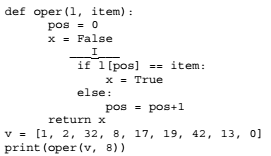

Considere o código Python abaixo.

Para que o código exiba na tela o valor True se o item buscado no vetor por meio da função oper for encontrado, a lacuna I

deve ser corretamente preenchida por

Ataques Cross-Site Scripting (XSS) muitas vezes usam caracteres especiais em campos de formulário para acessar áreas restritas do site. Para evitar esse tipo de ataque, um programador PHP recebeu o login de um usuário, digitado em um campo de formulário, da seguinte forma.

$login = filter_input(INPUT_POST, 'login', __I__);

Considerando que no campo login do formulário foi digitado <comando> , para que os sinais de < (menor) e > (maior) sejam trocados por suas respectivas referências de nome de entidade, ficando no formato <comando>, a lacuna I deverá ser preenchida corretamente por

Considere o fragmento de programa JavaScript abaixo.

var str = "123456789";

var p = /[^5-7]/g;

var resultado = str.match(p);

A variável resultado vai conter

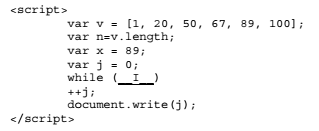

Considere o fragmento JavaScript abaixo.

Para que ao executar o script seja mostrada a posição (índice) no vetor v onde se encontra o número indicado na variável x, a

lacuna I deve ser corretamente preenchida por

Considere as definições descritas abaixo:

I. Define os componentes de uma especificação de serviço que pode ser usada para descobrir sua existência. Esses componentes incluem informações sobre o provedor de serviço, os serviços fornecidos, o local da descrição da interface de serviço e informações sobre os relacionamentos de negócios.

II. Padrão de trocas de mensagens que oferece suporte à comunicação entre os serviços. Define os componentes essenciais e opcionais das mensagens passadas entre serviços.

III. Linguagem de definição de serviço Web, que é um padrão para a definição de interface de serviço. Define como as operações de serviço (nomes de operação, parâmetros e seus tipos) e associações de serviço devem ser definidas.

As descrições I, II e III correspondem, correta e respectivamente, a

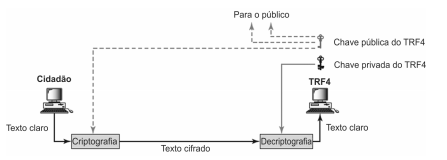

Considere o esquema hipotético abaixo referente à comunicação segura estabelecida pelo Tribunal Regional Federal da 4ª Região – TRF4:

O esquema descreve

Suponha que um Analista do Tribunal Regional Federal da 4ª Região – TRF4 se depare com uma situação em que deve implantar mecanismos de proteção interna voltados à segurança física e lógica das informações no ambiente do Tribunal. Para isso, ele levantou os seguintes requisitos:

I. Não instalar em áreas de acesso público equipamentos que permitam o acesso à rede interna do Tribunal.

II. Os usuários não podem executar transações de TI incompatíveis com sua função.

III. Apenas usuários autorizados devem ter acesso de uso dos sistemas e aplicativos.

IV. Proteger o local de armazenamento das unidades de backup e restringir o acesso a computadores e impressoras que possam conter dados confidenciais.

O Analista classificou correta e respectivamente os requisitos de I a IV como segurança

Considere a seguinte situação hipotética:

− Uma pessoa recebe um e-mail de um desconhecido, contendo uma oferta de empréstimo com taxas de juros muito inferiores às praticadas no mercado. Além disso, se ela investir em alguma boa aplicação, ganhará muito mais do que pagará pelo empréstimo. Oferta por demais atraente.

− O motivo, descrito na mensagem, pelo qual ela foi selecionada para receber essa oferta, foi a indicação de um amigo que a apontou como uma pessoa honesta, confiável e merecedora de tal benefício.

− Todavia, para ter direito a esse benefício, ela é orientada a preencher um cadastro e enviá-lo para análise de crédito.

− Após o seu crédito ser aprovado, ela é informada que necessita efetuar um depósito bancário ao ofertante para o ressarcimento das despesas inerentes a esse tipo de transação. Um valor razoável, mas bem menor do que ela ganhará com a transação.

− A mensagem deixa claro que se trata de uma transação ilegal e, por isso, solicita sigilo absoluto e urgência na ação, caso contrário o ofertante procurará outra pessoa e ela perderá a oportunidade de ganhar com isso.

Essa situação envolve questões de segurança da informação porque indica

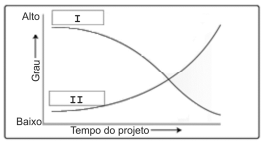

Considere o gráfico abaixo.

De acordo com o PMBOK 5ª edição,

Um Analista de TI, ao pesquisar sobre testes automatizados, encontrou a seguinte informação:

Para escrever os testes de aceitação, podemos usar os critérios de aceitação descritos nas histórias de usuário. Estando estes testes implementados, executando e passando com sucesso, obter-se-á uma boa cobertura e garantia de que pelo menos as funcionalidades mais importantes estão sendo de fato cobertas pelos testes. É recomendável que esses testes sejam executados por um tipo de ferramenta (como: Jenkins, TravisCI, Hudson, CruiseControl etc.), que fará o trabalho de executar os testes automatizados de acordo com alguma estratégia predefinida (como: todo dia, a cada modificação feita no código-fonte etc.).

O Analista conclui que o tipo de ferramenta mencionada no texto é de