Questões de Concurso

Para tecnologia da informação

Foram encontradas 162.324 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

CREATE PROCEDURE STO @PAR INT

AS

BEGIN

SELECT @PAR * @PAR AS QUAD

END

O comando no SQLServer que permite executar a referida stored procedure é:

Uma tabela de um banco de dados relacional é utilizada em diferentes tipos de transações por uma série de aplicações. Um analista de banco de dados pretende implementar um processo de monitoramento, em atendimento às demandas de auditoria interna, que registre as operações que resultem alterações efetuadas naquela tabela.

O processo de monitoramento descrito pode ser implementado por meio do mecanismo:

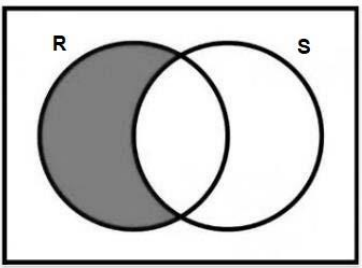

Assim, o comando Tabela1 INNER JOIN Tabela2 estabelece um comportamento que retorna os campos:

A operação de álgebra linear representada no diagrama é:

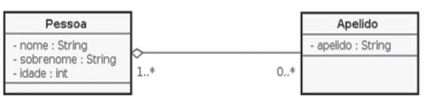

Observe a imagem a seguir.

No modelo entidade-relacionamento (MER), o processo de negócio é modelado como entidades que se relacionam. A figura acima apresenta parte da representação de um processo em um diagrama Entidade-Relacionamento (DER).

O relacionamento das entidades Pessoa e Apelido

representado no DER assegura que:

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

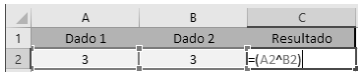

A função PROCV no Excel é amplamente utilizada

para localizar informações em linhas de uma tabela ou

intervalo, especialmente quando você precisa buscar um

valor específico, como um número de identificação, e

retornar outro valor associado na mesma linha, como um

nome ou número de telefone. Essa função é essencial

para quem trabalha com grandes volumes de dados e

precisa realizar buscas rápidas e precisas dentro de

tabelas organizadas verticalmente.

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

A segurança da informação envolve um conjunto

abrangente de ações que visam a proteger dados,

dispositivos, sistemas, servidores e redes contra

ameaças. Ela atua de forma preventiva e corretiva,

identificando, registrando e combatendo riscos como

malware, ataques de phishing e violações de dados.

Entre as práticas recomendadas, estão a criação de

senhas fortes, o uso de conexões seguras e a instalação

de antivírus e firewalls para proteger as informações em

ambientes digitais.

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

A segurança da internet se limita apenas à proteção

dos navegadores e do comportamento online dos

usuários, sem envolver outros aspectos de segurança

digital, como a proteção de redes e dispositivos. A

implementação de práticas como a criação de senhas

fortes e o uso de firewalls é desnecessária se o usuário

evita sites suspeitos e não compartilha informações

pessoais na web, já que essas medidas são suficientes

para garantir a segurança online.

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

Criar um novo documento no Word usando um modelo

é uma maneira eficiente de começar, pois os modelos

vêm com temas, estilos e formatações predefinidos que

facilitam o processo de design e layout. A galeria de

modelos do Word oferece uma ampla variedade de

opções para diferentes tipos de documentos, e os

usuários podem escolher rapidamente um modelo da

galeria inicial, explorar categorias ou até mesmo buscar

novos modelos online, adaptando-os conforme

necessário.