Questões de Concurso Militar CIAAR 2017 para Primeiro Tenente - Engenharia de Computação

Foram encontradas 60 questões

Em engenharia de software, alguns atributos são fundamentais para analisar se um software tem qualidade garantida.

1 – A medida de quanto o software satisfaz as necessidades definidas em seus requisitos.

2 – A medida de tempo que o software fica disponível sem erros.

3 – A medida do grau de facilidade de utilização do software.

4 – A medida do grau de utilização de recursos do sistema pelo software da melhor forma possível.

5 – A medida do grau de facilidade em transpor o software de um ambiente para outro.

Os atributos acima descritos são, respectivamente,

Indique a opção que completa corretamente as lacunas da assertiva a seguir sobre classes de teste de software.

O ______________foca em verificar um componente ou módulo do software. E o _____________executa testes focados nas interfaces entre os componentes.

Na linguagem UML é utilizado um diagrama que define o comportamento do sistema de forma dinâmica, mostrando o fluxo de controle que ocorre entre ações executadas pelo sistema.

Este é o diagrama de

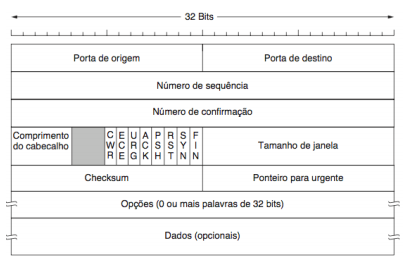

A figura a seguir ilustra o cabeçalho de um importante protocolo de redes, que foi projetado para oferecer um fluxo de bytes fim a fim confiável mesmo se utilizado em uma rede não confiável.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

O cabeçalho ilustrado na figura pertence ao protocolo

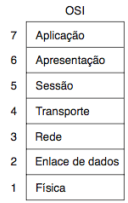

O modelo de referência ISO Open Systems Interconnection (OSI) foi proposto como uma das primeiras iniciativas de padronização internacional dos protocolos usados nas várias camadas de rede. O modelo OSI possui 7 camadas, conforme ilustradas a seguir.

TANEMBAUM, Andrews S. Redes de Computadores. 5. ed. São Paulo: Pearson, 2011

O modelo TCP/IP, assim como o modelo OSI, se baseia em uma pilha de protocolos e também é dividido em camadas. Algumas camadas presentes no modelo OSI estão presentes no modelo TCP/IP. Outras camadas foram suprimidas ou incorporadas em outras funcionalidades.

Qual das camadas abaixo está presente em ambos os modelos?

Avalie as afirmativas referentes a dispositivos de rede de dados.

I – Hubs são dispositivos que trabalham na camada física. Os Hubs não examinam os endereços da camada de enlace. Os quadros que chegam à sua interface são enviados a outras interfaces.

II – Switches são dispositivos que trabalham na camada de física. Porém, quando um quadro chega ao switch, o endereço de destino é extraído e examinado a fim de determinar para onde ele deve ser enviado.

III – Roteadores são dispositivos que trabalham na camada de rede. Os pacotes que chegam para o roteador são analisados e enviados para o software de roteamento, que utiliza o cabeçalho para escolher para qual interface de saída ele será enviado.

Está correto apenas o que se afirma em

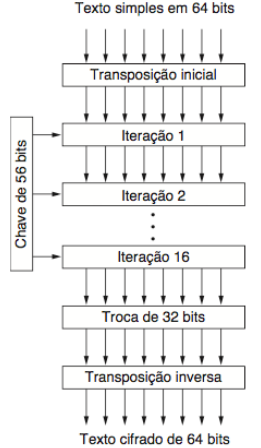

A figura a seguir representa um esboço de funcionamento de um padrão de criptografia de dados.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

Acerca deste padrão, avalie as afirmativas a seguir:

I – O padrão de criptografia representado é o Advanced Encryption Standard (AES).

II – Uma vez que é um algoritmo de chave simétrica, a decodificação é feita com a mesma chave de codificação.

III – Durante os processos de Iteração 1 a 16, a chave de 56 bits é usada sucessivamente sem qualquer modificação, aumentando a segurança do processo.

Está correto apenas o que se afirma em

Os cabos de fibra ótica são utilizados para transmissão de dados em alta velocidade e longa distância. Para isso, a transmissão é feita utilizando-se uma fonte de luz que, convencionalmente, indica que um pulso de luz corresponde a um bit 1 e a ausência de luz corresponde ao bit 0. Conectando-se uma fonte de luz em um lado da fibra e um detector na outra ponta é criado o sistema de transmissão de dados. Esta fonte de luz, utilizada para a sinalização, pode ser composta de diodos emissores de luz (LED) ou lasers semicondutores.

Acerca das propriedades de cada uma das fontes de luz, é correto afirmar que

Os métodos de assinatura digital podem ser utilizados para autenticação de uma mensagem ou para manter o sigilo da mensagem. Quando se deseja apenas fazer a autenticação de uma mensagem, geralmente são utilizados Hashs Criptográficos.

Sobre os Hashs Criptográficos, é correto afirmar que

O Return on Investment (ROI) é uma forma de medir a performance da área de TI e apresentar métricas plausíveis para justificar investimentos em equipamentos, softwares ou pessoas. Bem como permitir sua contratação junto a fornecedores.

No ITIL, questões referentes ao ROI são encontradas em qual processo da Estratégia de Serviço?

O exemplo abaixo mostra a disponibilidade acordada (SLA) entre uma empresa provedora de serviço de Data Center e seu cliente para vários serviços, bem como a indisponibilidade medida de cada serviço no mês de abril de 2017, considerando-se o período do dia 1° ao dia 30 (30 dias).

Situação Serviço SLA Acordado Indisponibilidade Medida

I Servidor de e-mail 99,5% ao mês 5 horas

II Link Internet 99,8% ao mês 1 hora

III Storage 99,99% ao mês 30 minutos

A empresa de outsourcing cumpriu o SLA apenas em

Analise as afirmativas a seguir acerca do Framework ITIL V3.

I – ITIL é um conjunto de melhores práticas obtidas através da observação da forma como boas empresas gerem os processos TI.

II – O ITIL não pode ser aplicado em empresas que estão iniciando suas operações de TI. É um framework usado em empresas que já possuem uma área de TI estabelecida e operacional.

III – Um dos objetivos do ITIL é fazer com que os ativos estratégicos de TI sejam utilizados de forma eficaz e eficiente.

Está correto apenas o que se afirma em

Sobre o Control Objectives for Information and related Tecnology (COBIT), preencha as lacunas a seguir com os respectivos domínios correspondentes à descrição.

I - ___________ : abrange as manutenções em sistemas existentes.

II - ___________ : abrange identificar a forma como a TI pode melhorar o negócio.

III - __________ : abrange assegurar a conformidade dos processos de TI com os objetivos de controle.

A sequência correta dos domínios é

O Control Objectives for Information and related Tecnology (COBIT) descreve objetivos de controle para cada um de seus processos. Além destes objetivos específicos, o COBIT descreve também requisitos de controle genéricos.

Sobre os requisitos de controle genéricos é correto afirmar que

Acerca do CMMI, analise as afirmações a seguir.

I – O objetivo do CMMI é direcionar a organização em relação às melhores práticas de processos de desenvolvimento de software, além de avaliar sua maturidade com relação a esta área.

II – O CMMI organiza suas áreas de processos em 5 categorias: Gestão de Processo, Gestão de Projeto, Engenharia, Suporte e Monitoramento.

III – Uma organização CMMI nível 5, o mais alto possível, além de todos objetivos dos níveis anteriores, foca em descobrir e resolver as causas dos desvios que ocorrerem.

Está correto apenas o que se afirma em

Associe as colunas relacionando os comandos do sistema operacional Linux com uma de suas respectivas funcionalidades.

Comandos

( 1 ) ps

( 2 ) halt

( 3 ) fuser

( 4 ) ifconfig

( 5 ) iostat

Funcionalidades

( ) exibe máscara de subrede.

( ) realiza operações prévias de desligamento do sistema.

( ) exibe processos em execução no sistema.

( ) exibe estatísticas de uso dos discos.

( ) lista IDs de processos que têm um ou mais arquivos abertos.

A sequência correta dessa associação e:Acerca do sistema operacional Linux, analise o comando a seguir

find * -type d -name ‘*aeronautica*’ -exec chmod -R +w ‘{}’ \;

Qual o resultado da execução desse comando?

Analise a execução do comando a seguir.

chmod 731 aeronautica.sh

Após sua execução, quais serão as permissões do arquivo aeronautica.sh?