Questões Militares

Para tecnologia da informação

Foram encontradas 5.234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

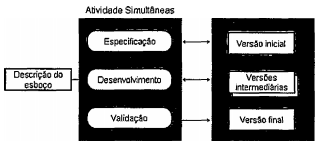

De acordo com Sommerville (2011), assinale a opção que apresenta o desenvolvimento baseado na ideia de desenvolver uma implementação inicial, expô-la aos comentários dos usuários e continuar por meio da criação de várias versões até que um sistema adequado seja desenvolvido.

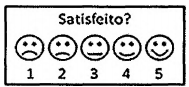

A Marinha do Brasil possui refeitórios, que no linguajar naval são denominados ranchos, e deseja saber o nível de satisfação dos comensais. Para isso, o seguinte formulário de satisfação foi distribuído a 20 comensais:

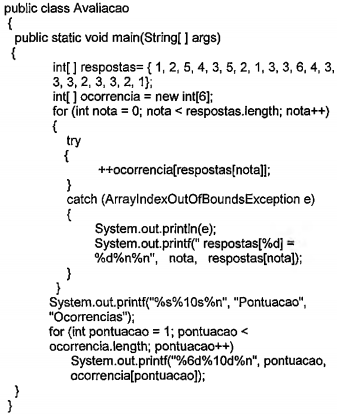

Examine o código em Java abaixo, o qual utiliza arrays para contabilizar as respostas da pesquisa realizada.

Com relação ao código acima, assinale a opção correta.

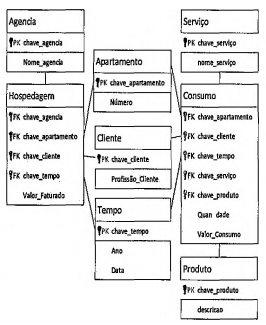

Segundo Machado (2013), um modelo multidimensional é formado por três elementos básicos: fatos, dimensões e medidas. Observe o seguinte modelo multidimensional.

Com base na figura acima, assinale a opção que

apresenta, respectivamente, um fato, uma dimensão e

uma medida.

Conforme descrito por Fugita e Hirama (2012), a orientação a serviços é um paradigma de construção e integração de soluções de software compostas por elementos modulares, chamados serviços, que se baseiam em princípios os quais caracterizam uma arquitetura SOA (Service Oriented Architecture), tais como:

- a implementação de um serviço pode ser substituída, modificada ou evoluída ao longo do tempo sem causar impactos aos consumidores desse serviço.

- é exigido que a lógica de processamento encapsulada por um serviço fique restrita dentro de certa fronteira estabelecida, o que evita a dependência com relação a outros serviços.

Tais características correspondem, respectivamente, aos seguintes princípios:

Observe a entrada a seguir.

30 16 1 7-11 * /home/oracle/sqldump.sh

O agendamento de tarefas é um recurso de administração de sistemas operacionais que permite a programação da execução de um comando/programa para um determinado dia/mês/ano/hora. Nos sistemas operacionais Linux, as tarefas agendadas são definidas em arquivos como o /etc/crontab. Ao incluir a entrada ilustrada acima no arquivo de agendamento de tarefas, com que frequência o script sqldump.sh será executado?

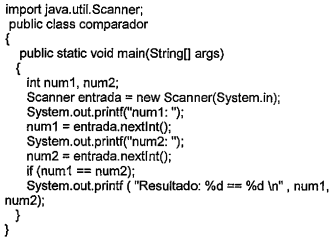

Examine o código em Java abaixo, com o qual se deseja imprimir o resultado da comparação de 2 números, caso estes sejam iguais.

Observando o código acima é correto afirmar que

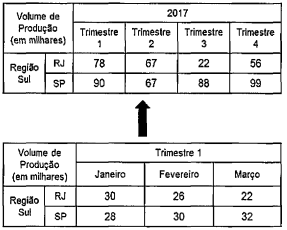

Observe a seguinte figura que representa uma operação OLAP.

Segundo Machado (2013), a operação OLAP ilustrada

acima, na qual o usuário aumenta o nível de

granularidade, diminuindo o nível de detalhe da

informação, é denominada

O shell padrão do Linux é o bash. Considerando esse shell, correlacione os arquivos às suas respectivas descrições e assinale a opção correta.

ARQUIVOS

I- /etc/shells

II- /etc/profile/

III- /etc/bashrc

IV- /etc/motd

V- /home/usuario/.bash_history

DESCRIÇÕES

( ) Armazena os últimos comandos digitados pelo usuário

( ) Define os aliases para todos os usuários. É executado automaticamente no momento da inicialização do shell.

( ) Contém uma mensagem que é exibida para o usuário após o login. Por padrão, esse arquivo não possui conteúdo, devendo ser editado.

( ) Define as variáveis de ambiente para todos os usuários. É executado automaticamente no login.

( ) Define em que nívei de execução o Linux começará a sequência de scripts de inicialização.

( ) Contém os shells e programas que podem ser escolhidos pelo comando chsh.

Coloque F (falso) ou V (verdadeiro) nas afirmativas abaixo, em relação à arquitetura de sistema de computação, assinalando a seguir a opção correta.

( ) Há processadores de uso específico que são componentes de baixo nível embutidos no hardware. O sistema operacional não pode se comunicar com esses processadores. Eles executam suas tarefas autonomamente.

( ) Os sistemas multiprocessadores têm três vantagens principais: aumento do throughput, alta disponibilidade e aumento da confiabilidade.

( ) Os sistemas multicore são multiprocessadores, mas nem todos os sistemas multiprocessadores são multicore.

( ) O sistema em cluster reúne várias CPUs. Esses sistemas diferem dos sistemas multiprocessadores por serem compostos de dois ou mais sistemas individuais, ou nós, acoplados. Tais sistemas são considerados fortemente acoplados.

( ) Em um sistema de processador único, há uma CPU principal capaz de executar um conjunto de instruções de uso geral, incluindo instruções provenientes de processos de usuário. Quase todos os sistemas de processador único também têm outros processadores de uso específico.