Questões de Algoritmos e Estrutura de Dados - Estrutura de Dados para Concurso

Foram encontradas 1.370 questões

|. Busca sequencial é a mais elementar de todas as buscas. Considerando a busca em uma estrutura de dados com informações ordenadas, a busca sequencial será sempre menos eficiente do que a busca binária, no pior caso. A busca binária se beneficia do fato da estrutura de dados estar ordenada, isso facilita sua estratégia de busca.

Il. As funções hash são usadas para mapearmos grandes conteúdos de informações que, mesmo tendo tamanho variável, retornaram como resultado informações de pequeno porte e de tamanho fixo. Tratam-se de funções probabilísticas, ou seja, devem resultar sempre no mesmo valor toda vez que receberem um mesmo dado como entrada.

Ill. Árvores AVL possuem como uma de suas características O fato de serem balanceada. Isso significa que a altura sub árvore esquerda de qualquer nó tem a mesma altura da sua sub árvore direita.

O conhecimento é obtido a partir de um conjunto de informações inseridas em um mesmo e específico contexto.

Os termos CÉU e AZUL, quando utilizados separadamente, representam dados, enquanto a expressão CÉU É AZUL representa uma informação.

A respeito de algoritmos de hash, julgue o item que se segue.

O uso de hashes na geração de assinaturas digitais garante a

autenticidade, a confidencialidade e a integridade de uma

informação.

A respeito de algoritmos de hash, julgue o item que se segue.

A ferramenta mais utilizada para reduzir a probabilidade de

acontecerem colisões em uma função de resumo (hash) é o

ajuste de distribuição, de maneira que, quanto mais

heterogênea e dispersa for a função resumo, menor será a sua

probabilidade de colisão.

A respeito de algoritmos de hash, julgue o item que se segue.

Hash é o resultado único e de tamanho fixo de um método

criptográfico aplicado sobre uma informação, conhecido

como função de resumo.

A respeito de algoritmos de hash, julgue o item que se segue.

Os algoritmos de hash MD5 e SHA-1 apresentam,

respectivamente, mensagem de resumo de 160 bits e de 128

bits.

A respeito de algoritmos de hash, julgue o item que se segue.

É possível utilizar uma função de resumo para verificar a

integridade de um arquivo ou mesmo para gerar assinaturas

digitais.

Com relação às características de dados semiestruturados, analise as afirmativas a seguir.

I. Os esquemas de dados semiestruturados são usualmente definidos após a existência dos dados, tendo como base uma investigação de suas estruturas particulares e da análise de diferenças e similaridades. No entanto, isto não significa que sempre existirá um esquema associado a um dado semiestruturado.

II. Devido à natureza evolucionária e regular dos dados semiestruturados, as estruturas de representação implícitas ou explícitas restringem-se a descrever o estado corrente de poucas ocorrências de dados similares. Dessa forma, é possível prescrever esquemas completos existindo poucas restrições de integridade com relação à semântica dos atributos.

III. Como a estrutura está embutida na descrição dos dados, muitas vezes não é clara a distinção lógica entre a estrutura e o conteúdo. Por exemplo, um endereço representado como um valor atômico em uma ocorrência de dado ou como um tipo pré-definido pelo usuário (com atributos rua, número e complemento) em outra ocorrência. Esta característica dificulta o projeto de banco de dados relacional para tais dados.

Está correto o que se afirma em

Dados conectados referem-se a um conjunto de boas práticas para publicação e conexão de dados na Web, usando padrões recomendados pelo W3C. Eles são guiados por princípios conhecidos como “sistema de 5 estrelas”, que classificam, por meio de estrelas, o grau de abertura dos dados.

Dados conectados classificados com “3 estrelas” são dados abertos já disponíveis na Internet de maneira

Observe a configuração de uma árvore B, onde uma página pode ter no máximo 4 filhas, contendo as chaves 7, 10, 15, 18, 20, 22, 26, 30, 35, 40.

Após a inserção da chave 5, a configuração das chaves do nó raiz

da árvore seria

Considere o esquema com a distribuição das chaves (k) numéricas de uma tabela Hash a seguir.

Acerca do esquema, avalie se as afirmativas a seguir são falsas (F) ou verdadeiras (V).

I. A função Hash utilizada é h(k) = k mod 7.

II. Há colisão em duas das chaves.

III. A complexidade do algoritmo de busca é O(log n).

As afirmativas são, respectivamente,

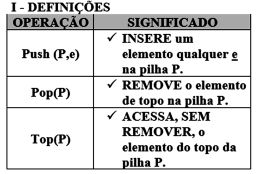

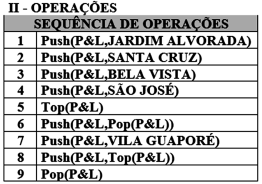

No que diz respeito à programação de computadores, observea estrutura de dadosPILHAP, suportando trêsoperações básicas, conforme definidas no quadro I - DEFINIÇÕES.

Considere uma pilha P&L inicialmente vazia e a sequência de operações indicadas no quadro II – OPERAÇÕES.

Ao final das operações, o elemento que se encontra no topo da

pilha é:

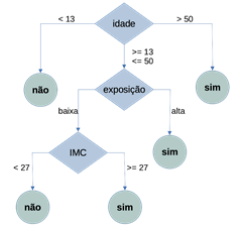

Como resultado, foi criado o modelo de árvore de decisão ilustrado a seguir.

Uma evidência de que esse modelo foi construído usando o algoritmo C4.5 ou uma de suas variantes é:

Para implementar o algoritmo LIFO, Júlio deve usar a estrutura de dados: