Questões de Concurso Sobre arquitetura de software

Foram encontradas 7.542 questões

O padrão Command permite suportar operações reversíveis e diferentes requisições parametrizadas pelo cliente.

Com relação a padrões comportamentais, julgue o item seguinte.

O padrão Iterator oferece uma forma flexível de uso de

herança para estender uma funcionalidade.

Acerca de padrões estruturais, julgue o item subsequente.

Um cliente que precisa tratar, de maneira uniforme, objetos

individuais e suas composições deve utilizar, para essa

finalidade, o padrão Facade.

Acerca de padrões estruturais, julgue o item subsequente.

O propósito do padrão Adapter é separar uma abstração de

sua implementação, para que as duas possam variar e ser

independentes.

A respeito de padrões de criação, julgue o item subsecutivo.

O padrão Prototype cria novos objetos a partir da cópia de

quaisquer objetos, sem aproveitar o estado do objeto

copiado.

A respeito de padrões de criação, julgue o item subsecutivo.

Conforme o padrão Singleton, um sistema que necessite de

um único objeto de uma classe, após o programa instanciar o

objeto, não deve ter permissão de criar objetos adicionais

dessa classe.

A respeito de tecnologia de integração com RESTful, julgue o item a seguir.

As interações acontecem sem controle de estado, o que é

conhecido como stateless.

A respeito de tecnologia de integração com RESTful, julgue o item a seguir.

A arquitetura RESTful não possibilita o uso de servidores

intermediários, chamados de balanceadores de carga, razão

por que o cliente sempre se conecta ao servidor final.

A respeito de tecnologia de integração com RESTful, julgue o item a seguir.

Webservices possibilitam tanto a recuperação do estado atual

de um recurso quanto a exclusão do recurso.

No que se refere à linguagem PHP e à tecnologia de webservices, julgue o item.

O SOAP utiliza o protocolo FTP no transporte de dados

de webservices e, em boa parte dos casos, ocorrem

problemas com bloqueios em firewalls.

No que se refere à linguagem PHP e à tecnologia de webservices, julgue o item.

O SOAP (Simple Object Access Protocol) é um protocolo

de mensagens que determina a forma de comunicação

entre os webservices e seus clientes com base na

linguagem XML. Uma mensagem SOAP é dividida em

três partes: envelope; header (cabeçalho); e

body (corpo).

No que se refere à linguagem PHP e à tecnologia de webservices, julgue o item.

Webservices baseiam-se em padrões abertos e

permitem a interoperabilidade entre sistemas de

plataformas distintas.

A respeito das sentenças a seguir sobre o Modelo de Acessibilidade em Governo Eletrônico (eMAG), atribua V para as verdadeiras e F para as falsas:

( ) O eMAG é o documento que norteia o desenvolvimento de sítios e portais acessíveis no âmbito do governo federal.

( ) Os padrões de acessibilidade compreendem recomendações ou diretrizes que visam tornar o conteúdo Web acessível para pessoas com deficiência visual.

( ) Os validadores automáticos são suficientes para determinar se um sítio está ou não acessível.

( ) O eMAG trata de uma versão especializada do documento internacional WCAG (Web Content Accessibility Guidelines: Recomendações de Acessibilidade para Conteúdo Web) voltado para o governo brasileiro.

A sequência correta obtida, no sentido de cima para baixo, é

A usabilidade é dividida em metas que auxiliam o designer de interação a avaliar os aspectos de um produto interativo. Para a meta de UTILIDADE, o que deve ser considerado ao avaliar um sistema?

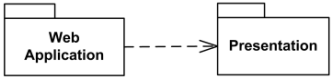

Look at the package diagram below:

It is correct to state that

Ao comparar essas duas opções para implementar um sistema, um desenvolvedor poderá encontrar algumas características que as distinguem e outras que são implementadas por ambas, tais como: