Questões de Noções de Informática - Conceitos Básicos de Correio Eletrônico para Concurso

Foram encontradas 977 questões

( ) A sigla ‘Cco’, em português, é utilizada para identificar 'cópia oculta'.

( ) Abrir arquivos ‘EXE’ anexados num email não exige maiores cuidados de segurança.

A respeito de Internet e ferramentas de correio eletrônico, julgue os

itens que se seguem.

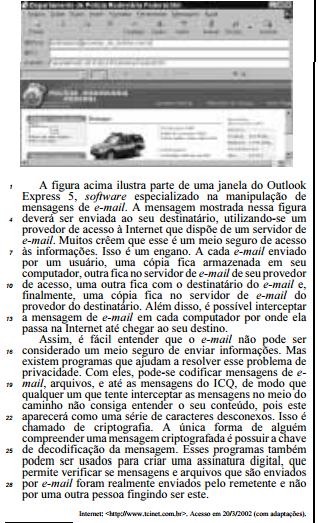

Considere que, ao enviar um e-mail a três destinatários diferentes, um remetente digite, nos campos Para:, Cc: e Cco: do programa usado, respectivamente, [email protected], [email protected] e [email protected]. Nesse caso, usuario1 e usuario2 não verão o endereço de e-mail de usuario3 na mensagem recebida, enquanto que usuario3 verá os endereços de e-mail dos dois primeiros.

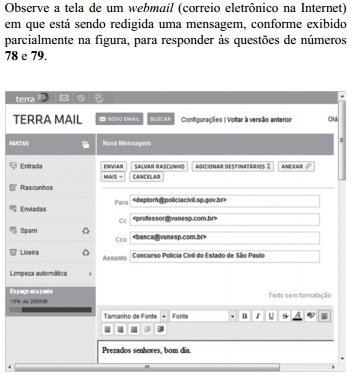

Considerando o texto e com base na figura nele mostrada, julgue o item a seguir.

. Esse recurso permite que páginas da Web sejam enviadas em mensagens de correio eletrônico; ao receber a mensagem acima, o destinatário poderá acessar a página indicada no campo

. Esse recurso permite que páginas da Web sejam enviadas em mensagens de correio eletrônico; ao receber a mensagem acima, o destinatário poderá acessar a página indicada no campo  , por meio do Internet Explorer, simplesmente ao clicar no botão

, por meio do Internet Explorer, simplesmente ao clicar no botão  .

.Sobre correio eletrônico, relacione as colunas:

1) Caixa de entrada

2) Caixa de saída

3) Itens enviados

4) Lixo eletrônico

5) Itens excluídos

6) SMTP

7) POP3

( ) é um protocolo padrão para envio de e-mail através da internet.

( ) é um protocolo utilizado no acesso remoto a uma caixa de correio eletrônico (receber mensagens).

( ) armazena os e-mails recebidos.

( ) armazena as mensagens que foram classificadas como SPAM.

( ) armazena as mensagens que já foram enviadas (mensagens entregues).

( ) armazena as mensagens que foram excluídas pelo usuário.

( ) armazena as mensagens que estão aguardando para serem enviadas através da internet.

A sequência correta, de cima para baixo, é:

1. permitir que responda a uma pergunta de segurança previamente determinada por você;

2. enviar a senha, atual ou uma nova, para o e-mail de recuperação previamente definido por você;

3. confirmar suas informações cadastrais, como data de aniversário, país de origem, nome da mãe, números de documentos etc;

4. apresentar uma dica de segurança previamente cadastrada por você;

5. enviar por mensagem de texto para um número de celular previamente cadastrado por você.

Todos estes recursos podem ser muito úteis, desde que cuidadosamente utilizados, pois assim como podem permitir que você recupere um acesso, também podem ser usados por atacantes que queiram se apossar da sua conta. Dentre os cuidados que você deve tomar ao usá-los estão os listados abaixo. Assinale o INCORRETO.

Os protocolos referenciados no texto são, respectivamente, denominados: