Questões de Noções de Informática - Internet para Concurso

Foram encontradas 4.935 questões

Suponha-se que um usuário tenha acessado o sítio https://images.google.com.br e digitado no campo de pesquisa os termos brasao, governo. espitiro; santo, para obter a imagem do brasão do governo do estado do Espírito Santo. Nesse caso, a pesquisa retornará um erro, pois, para a busca de imagens, é necessário digitar as palavras na forma ortográfica correta, considerando-se os devidos sinais de pontuação e acentuação.

Para procurar no Google o termo câmaras exclusivamente no sítio https://www.tjes.jus.br, deve-se inserir na pesquisa o comando a seguir.

câmaras include www.tjes.jus.br

Assinale a alternativa que apresenta um exemplo de busca por expressão exata, realizada por meio da barra de busca do www.google.com.br, em sua configuração padrão.

I. O acesso aos dados via web ou aplicativos móveis. II. O gerenciamento descentralizado. III. Aplicações seguindo um modelo "um para um". IV. Possibilidade de realizar integrações e personalização das ferramentas por meio de Application Programming Interfaces (APIs).

Estão corretas as características constantes APENAS em

Assinale o operador usado para garantir que o resultado de uma busca contenha uma palavra específica.

Assinale o operador usado para garantir que o resultado de uma busca contenha uma palavra específica.

Assinale o operador usado para garantir que o resultado de uma busca contenha uma palavra específica.

Assinale a alternativa que apresenta o número posicionado ao lado do ícone de nome Upload de arquivo.

I. A leitura da estrutura de pastas e do conteúdo contido nelas é feita em tempo real, ou seja, há a sincronização entre o programa usado e a conta de e-mail. Toda ação usando esse protocolo afeta diretamente o conteúdo no servidor de e-mail. Assim, a criação ou a remoção de pastas, as alterações nos seus conteúdos, modificam a estrutura e o conteúdo da conta de e-mail no servidor.

II. Determina de forma dinâmica e automática a atribuição de um endereço IP para seu dispositivo. Assim, a cada conexão feita, o dispositivo recebe um IP que pode ser diferente da conexão anterior, de acordo com a disponibilidade de endereços IPs livres.

III. Permite a conexão criptografada entre um dispositivo remoto e um servidor e a execução de comandos nesse servidor, tal como se o usuário estivesse presencialmente manipulando a máquina. Mas por basear-se no modelo cliente/servidor e ser também um serviço, se um dispositivo qualquer na rede rodar esse serviço, mesmo não sendo um servidor típico, ele pode ser acessado por outro dispositivo da rede e, por meio de linhas de comando, ser utilizado remotamente.

Estas características correspondem, correta e respectivamente, aos protocolos

I. Utiliza o XML para o envio de mensagens e faz o uso do protocolo HTTP para realizar a transferência das informações. No documento WSDL, que está relacionado ao protocolo, estão descritas as operações e a localização do Web Service.

II. Utiliza o protocolo HTTP como base e pode utilizar muitas formas para representar as informações (ex. JSON, RSS). Dessa forma, ele não restringe os formatos de representação de dados, sendo, portanto, flexível.

Os itens I e II descrevem, correta e respectivamente,

(Disponível em: https://jelvix.com/blog)

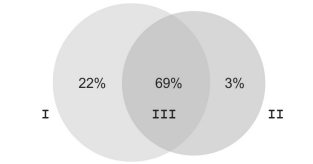

Considerando que I, II e III se referem aos seguintes modelos:

I. o provedor de cloud computing permite que os usuários da empresa acessem a infraestrutura por meio de um serviço online sem restrições de privacidade. Os usuários não são responsáveis por fornecer servidores, infraestrutura e largura de banda − isso é inteiramente do escopo do provedor. Os usuários pagam apenas pelos recursos usados, podem alterar seus planos de assinatura a qualquer momento e ajustar a escalabilidade.

II. a empresa adquire vários data centers remotos em todo o mundo, conecta-os a dispositivos e é totalmente responsável pela criptografia de dados e manutenção do servidor. A empresa precisa adquirir espaço de servidor, hardware, empregar uma equipe de desenvolvedores e testadores de nuvem experientes e garantir a segurança dos dados, de forma independente do provedor de cloud.

III. a empresa pode se beneficiar da experiência do provedor terceirizado, mantendo o controle sobre dados cruciais. No entanto, o negócio ainda precisa investir em infraestrutura interna, pois a nuvem sob sua responsabilidade, mesmo que seja menos dimensionada, precisa ser suportada com recursos locais.

Com base nos dados do gráfico e nas informações acima, é correto afirmar que