Questões de Redes de Computadores - Protocolo para Concurso

Foram encontradas 5.100 questões

A esse respeito, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Os endereços IPv4 são escritos em hexadecimal ( ) IPV6 manteve o conceito de broadcast. ( ) IPv6 foi desenvolvido para superar a limitação de endereços disponíveis em IPv4. ( ) Os endereços IPv6, compatíveis com IPv4, tem uma escrita parcialmente compatível com IPv4.

As afirmativas são, respectivamente,

As seguintes ações são essenciais para garantir que um servidor DHCP e um servidor DNS funcionem corretamente em uma rede:

Para configurar corretamente um ambiente de rede em servidores e estações de trabalho que utilizam sistemas operacionais Linux e Windows a seguinte etapa é crucial:

Assinale a opção que descreve corretamente a função do LDAP em um sistema de gerenciamento de diretórios

O Modbus é um dos protocolos de comunicações industriais mais antigos e ainda muito utilizado nos dias atuais na industria. Sobre o protocolo de comunicação Modbus e suas variantes

Modbus RTU, Modbus ASCII e Modbus TCP/IP,

é correto afirmar:

Uma das formas de mitigar, ou de eliminar essa interceptação de dados, é utilizar o protocolo de redes do modelo TCP/IP, chamado HTTPS (Hypertext Transfer Protocol Secure), que assegura que todo o tráfego de informações entre um cliente e um servidor sejam criptografado.

Sobre o protocolo HTTPS, assinale a alternativa correta sobre qual o número da porta padrão deste protocolo no modelo TCP/IP.

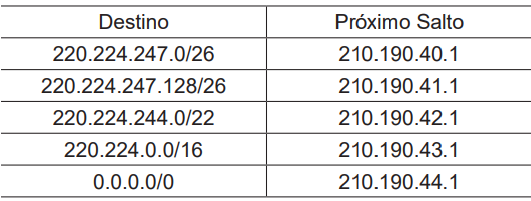

O roteamento estático é configurado manualmente para

determinar por onde um pacote deve trafegar para alcançar um destino. Suponha um roteador IPv4 com a Tabela

de rotas estáticas representada a seguir.

Considere que esse roteador recebeu um pacote IPv4 com o endereço de destino 220.224.247.197.

Qual será o endereço IPv4 do Próximo Salto para fazer o

encaminhamento do pacote?

O endereço de loopback é comumente utilizado para viabilizar a comunicação entre processos locais de um sistema através da pilha de protocolos da arquitetura TCP/IP. No Internet Protocol version 4 (IPv4), o endereço 127.0.0.1 é usado por padrão como o endereço de loopback.

No Internet Protocol version 6 (IPv6), o endereço de

loopback equivalente em funcionalidade ao endereço

127.0.0.1 é o

Um administrador de um servidor de redes, com sistema operacional Linux, está configurando as restrições de acesso de um servidor Apache HTTP.

Caso precise bloquear URLs que contenham a substring

“/teste” ou “/pronto”, o administrador especificará essa

restrição com a diretiva

O reconhecimento é uma tática adversária que consiste em coletar informação do sistema-alvo de forma ativa ou passiva para auxiliar nas demais fases de um ataque. Uma ferramenta simples e poderosa pode auxiliar as atividades de avaliação de um red team ou de um teste de penetração, realizando investigação e inteligência com fontes abertas (OSINT – Open Source Intelligence) para ajudar na coleta de informações de um domínio, como nomes, e-mails, IP, subdomínios e URL, usando recursos públicos.

Essa ferramenta é a

Muitos protocolos de rede possuem vulnerabilidades que, quando exploradas com sucesso por um adversário, causam problemas graves na operação da infraestrutura da rede ou de serviços de rede. Dentre os possíveis ataques aos protocolos de comunicação usados nas redes IP, há um ataque no qual a entidade hostil recebe a mensagem do dispositivo solicitante e consegue responder a essa mensagem antes do servidor DHCP legítimo. Dessa forma, o dispositivo solicitante confirmará o recebimento dos parâmetros de configuração de rede fornecidos pela entidade hostil.

Essa entidade hostil é conhecida como DHCP