Questões de Redes de Computadores para Concurso

Foram encontradas 18.342 questões

192.168.0.1 2001:db8:abcd:1234::1 exemplo.com.br mail.exemplo.com.br

Assinale a alternativa que indica, respectivamente, os tipos de registros A e CNAME.

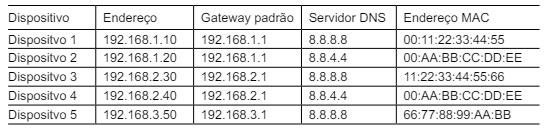

Considerando exclusivamente as características apresentadas, assinale a alternativa que indica quais dispositivos têm um problema que pode causar problemas de conectividade, intermitência, conexões interrompidas ou redução de performance.

( ) O padrão Ethernet é aplicado a redes locais cabeadas.

( ) As conexões na rede Ethernet permitem enlaces half-duplex e full-duplex.

( ) A topologia lógica da Ethernet é o anel.

As afirmativas são, respectivamente,

No contexto de métricas e análises de desempenho para HPC, assinale a opção que define corretamente speedup.

Analise os registros a seguir.

cvm.com 86400 IN A 35.1.4.5

cvm.com 86400 IN KEY 36367503A8B848F527225B7EF…

cvm.com 86400 IN SIG 86947503A8B848F527225850C6…

Em relação a esses registros, é correto afirmar que o:

I. o range 172.16.0.0/20 é o único que está disponível para esse projeto;

II. o departamento de material terá 255 notebooks;

III. o departamento de TI terá 200 máquinas e 200 telefones IP conectados;

IV. cada telefone será conectado ao switch por um cabo de rede;

V. cada máquina será conectada à rede por um cabo de rede conectado ao telefone, onde houver telefone;

VI. o departamento de inteligência terá 15 máquinas, sendo somente 4 delas conectadas à rede, por questões de segurança.

Atendendo às premissas acima, é correto afirmar que Jorge deve configurar:

Alert tcp $BINARIO any - > $HEXA any\ (msg: “SCAN SYN FIN” flags: SF, 12;\ reference: arachnids, 198: classtype: attempted

Analisando a regra acima, é correto afirmar que:

Acerca desse assunto, é correto afirmar que:

No que se refere ao funcionamento da camada de enlace, é correto afirmar que:

I. o equipamento recebeu duas rotas distintas para o mesmo prefixo e aceitou;

II. a preferência local da rota foi estabelecida por esse roteador ou foi descoberta por outro roteador no mesmo AS;

III. a decisão do item II é política e fica a cargo do administrador de rede do AS.

Para definir a rota escolhida, João identificou que:

Com o objetivo de orientar pessoas e programas na direção correta da entrega de mensagens, Virgínia deverá criar uma entrada dentro dos conjuntos de registros do tipo:

Sobre o storage DAS, é correto afirmar que:

Um serviço de e-mail na nuvem pode ser corretamente descrito como:

Considerando os mecanismos de autenticação e autorização modernos, a abordagem que ele deve adotar para atender a esses requisitos é:

Sobre o DKIM é correto afirmar que:

A política DMARC implementada pela equipe de TI é a:

A vulnerabilidade explorada permitiu que o servidor sofresse um ataque do tipo: