Questões de Concurso Sobre redes de computadores

Foram encontradas 20.128 questões

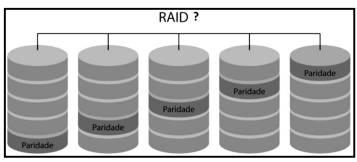

• É um modelo de RAID conhecido como "Strip Set comparidade", muito utilizado em servidores ou storages com pelo menos três discos rígidos instalados, que cria uma camada de redundância, sacrificando parte da capacidade de armazenamento do sistema para proporcionar maior segurança aos dados. • Neste esquema, bits de paridade são criados e acrescentados aos dados, escritos de forma alternada em todos os discos. Caso um dos HDs falhe enquanto o sistema estiver funcionando, nenhum dado será perdido. A paridade é a segurança do sistema que possibilita a reconstrução dos dados sem perda de informação. • Ele é recomendado para aplicações utilizadas no dia a dia em pequenas e médias instalações (até 8 discos). O espaço reservado para segurança dos dados nesse tipo de solução sempre será o equivalente a um disco do arranjo, independentemente da quantidade total, sendo que todos terão o mesmo espaço sacrificado. Por isso, quanto mais drives utilizados no array, menor será o desperdício.

O tipo descrito é denominado RAID

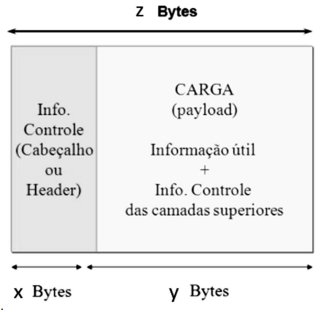

Os valores de z, x e y são, respectivamente,

• 1 sub-rede com até 32.000 hosts; • 15 sub-redes com até 2.000 hosts; e • 8 sub-redes com até 246 hosts.

Após a realização dos cálculos, chegou-se à configuração169.228.0.0/17 atribuída para a sub-rede com até 320.000hosts. Continuando com os cálculos, duas configurações válidas para uma das 15 sub-redes com até 2.000 hosts e para uma das8 sub-redes com até 246 hosts são, respectivamente,

• É uma ferramenta que permite descobrir o caminho feito pelos pacotes desde a sua origem até o seu destino, sendo utilizado em testes, medidas e gerenciamento da rede. • Pode ser utilizado para detectar falhas como, por exemplo, gateways intermediários que descartam pacotes ou rotas que excedem a capacidade de um datagrama IP. • Com esta ferramenta, o atraso da "viagem" do pacote entre a origem e gateways intermediários é reportado, permitindo determinar a contribuição de cada gateway para o atraso total da "viagem" do pacote desde a origem até o seu destino. • Versões melhoradas dele permitem a especificação de "rotaslivres da origem" para os datagramas, o que permite investigar qual o caminho de retorno que as máquinas remotas fazem até o host local.

Esse utilitário é conhecido por

Acerca do sigilo bancário, da proteção de dados pessoais e do marco civil da Internet, julgue o item que se segue.

Qualquer provedor de aplicações de Internet deverá manter

os registros de acesso a aplicações de Internet sob sigilo, em

ambiente controlado e de segurança, pelo prazo estabelecido

em lei.

Assinale a alternativa que preenche CORRETAMENTE a lacuna:

Julgue o próximo item, acerca de conhecimentos de informática.

Em um firewall corretamente instalado e configurado, toda

troca de dados entre a rede interna e a rede externa de uma

organização deve passar por ele.

No que se refere a data warehouse, data mining e sistema de mensageria, julgue o próximo item.

Um sistema assíncrono de mensageria posta mensagens

em um canal que diminui o acoplamento entre sistemas

que trocam mensagens.

Acerca de fitotecas, armazenamento de discos e replicação, julgue o item seguinte.

Embora combine vários discos rígidos, formando uma

única unidade lógica, a tecnologia RAID não reduz o tempo

de transferência de grandes volumes de dados.

Julgue o item que se segue, a respeito de armazenamento da informação, demanda de alto desempenho e escalabilidade.

A utilização de um director fiber channel implica a criação

de uma arquitetura menos complexa, com menor latência

e gerenciamento facilitado.

Julgue o item que se segue, a respeito de armazenamento da informação, demanda de alto desempenho e escalabilidade.

A camada FC-2 do modelo do fiber channel utilizado

na rede SAN é responsável pela codificação e decodificação

de dados para transmissão na velocidade de gigabits.

Julgue o item que se segue, a respeito de armazenamento da informação, demanda de alto desempenho e escalabilidade.

Na rede SAN, a topologia arbitrated loop permite múltiplas

e simultâneas conexões ponto a ponto via comutação nível 2,

o que proporciona maior desempenho e escalabilidade.

Julgue o item que se segue, referente às vulnerabilidade de sistemas computacionais e aos ataques a esses sistemas.

A forma de ataque slowloris envia requisições HTTP

que tentam monopolizar os threads de tratamento de requisição

disponíveis no servidor web; essas requisições, por nunca

serem concluídas e, assim, consumirem toda a capacidade de

conexão, obstruem o acesso a usuários legítimos.

Acerca dos procedimentos referentes à segurança em redes sem fio, julgue o item subsecutivo.

Na fase de descoberta do IEEE 802.11i, busca-se

o reconhecimento mútuo entre uma estação e um access point,

e este impõe os protocolos de confidencialidade e integridade.

Julgue o item que segue, relativo a protocolos seguros no contexto de VPN na segurança de sistemas.

Uma alternativa segura para o tráfego na Web é instalar

os pacotes do IPSec logo acima do TCP, embutidos

dentro da aplicação que está sendo transportada,

ajustando-se o IPSec às necessidades específicas da

aplicação.

Um funcionário pode realizar um login remoto pela Internet na rede da sua empresa de forma segura com o suporte do IPSec, pois esse protocolo pode criptografar e autenticar, no nível do IP, todo o tráfego entre o sistema do usuário e o dispositivo da rede local conectado ao mundo externo.

Uma prática recomendável de segurança de um sistema é implantar o firewall em uma estação bastião, que servirá como plataforma para um gateway de nível de aplicação, e configurar cada proxy para suportar apenas um subconjunto dos comandos padrão da aplicação.

Nesse protocolo, o sistema oferece como desafio uma sequência aleatória de números, caracteres ou palavras, além de um número aleatório.