Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.073 questões

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Ao se carregar, em um editor de hexadecimal, um arquivo executável de nome file.exe, obteve-se o código 0x5a4d no início do arquivo. Em seguida, o arquivo foi renomeado para file.txt e novamente carregado no editor, obtendo-se o mesmo código 0x5a4d. Assertiva: Nessa situação, o código em questão se refere ao magic number, o qual compõe a estrutura do arquivo executável e não se altera mesmo mudando-se a extensão do arquivo, constituindo uma das formas de o sistema operacional reconhecer o tipo de arquivo.

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

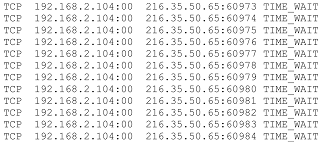

Suponha que os dados a seguir constituam parte de um log de auditoria obtido a partir da execução do comando netstat-an. Considere, ainda, que o estado da conexão exibido na última linha se repita de maneira contínua. Nessa situação, deve-se concluir que o ativo em questão está sofrendo um ataque DDoS (Distributed Denial of Service).

Acerca de prevenção e tratamento de incidentes, julgue o item seguinte.

No caso de um ataque de DoS (Denial of Service) a uma rede

de computadores, seria mais indicado como resposta

reconfigurar o roteador para minimizar efeitos de flooding

que duplicar a configuração dos ativos envolvidos para

investigação forense.

Sobre ataques à segurança da informação e mecanismos de proteção e autenticação, julgue, como CERTO ou ERRADO, o item a seguir.

Spyware é um programa que permite o

retorno de um invasor a um computador

comprometido, por meio da inclusão de

serviços criados ou modificados para esse

fim.

Com relação ao ataque de negação de serviço, avalie as assertivas a seguir.

I. A lentidão causada por muitos acessos simultâneos a um site de compra de ingresso que acaba de lançar uma promoção para o show de uma artista famosa, se caracteriza como um ataque de negação de serviço.

II. Uma aplicação que se paralisa ou finaliza de maneira não normal, devido a uma condição de exceção não tratada adequadamente se caracteriza como negação de serviço.

III. Enviar tipos de pacotes específicos para consumir recursos limitados de um sistema ao invés de gerar grande volume de dados de tráfego para consumir banda de rede, se caracteriza como um ataque de negação de serviço.

IV. Um malware explorando uma vulnerabilidade do tipo dia zero (zero-day) que paralisa uma aplicação, mesmo sem afetar a rede, se caracteriza como um ataque de negação de serviço.

V. A exaustão de recursos como unidade central de processamento, memória, largura de banda e espaço em disco, que impede ou prejudica o uso autorizado de redes, sistemas e aplicações, se caracteriza como um ataque de negação de serviço.

É CORRETO apenas o que se afirma em:

O sistema de comunicação de dados está sujeito a inúmeros ataques produzidos por uma entidade hostil que pode estar localizada dentro ou fora da rede da empresa.

Um exemplo de ataque passivo é o ataque de