Questões de Concurso

Sobre ataques e ameaças em segurança da informação

Foram encontradas 1.176 questões

_____: software malicioso que ameaça publicar os dados da vítima ou bloquear perpetuamente o acesso a eles, a menos que um resgate seja pago. _____: software que parece oferecer funcionalidade legítima e benigna, mas, ao ser executado, executa função maliciosa diversa da original. _____: é uma tentativa de fazer com que aconteça uma sobrecarga em um servidor ou computador comum para que recursos do sistema fiquem indisponíveis para seus utilizadores. _____: maneira não documentada de acessar um sistema, ignorando os mecanismos normais de autenticação.

Os termos que preenchem correta e respectivamente as lacunas são:

( ) Um downloader é um software malicioso que dispara ataques a outros computadores a partir de uma máquina infectada. ( ) Bombas lógicas são usadas para atacar sistemas de computador em rede com grande volume de tráfego para executar um ataque de negação de serviço. ( ) Auto-rooter é um conjunto de ferramentas maliciosas utilizadas para invasão de novas máquinas remotamente.

1. Trojan Clicker. 2. Trojan Spy. 3. Trojan DoS. 4. Trojan Backdoor.

( ) Possibilita acesso remoto do atacante ao computador. ( ) Ataque de negação de serviço. ( ) Redireciona a navegação para sites específicos. ( ) Coleta de informações sensíveis.

Em Segurança Web, é bastante comum confundir o ataque de XSS (Cross-site Scripting) com o ataque de CSRF (Cross-site Request Forgery).

A diferença entre esses ataques está na

A Segurança Computacional possui uma terminologia própria. Uma padronização na utilização dessa terminologia garante o correto entendimento entre os diferentes agentes envolvidos. Em relação a isso, considere as seguintes afirmações sobre a Segurança Computacional.

I A segurança física visa providenciar mecanismos para restringir o acesso às áreas críticas da organização a fim de garantir a integridade e autenticidade dos dados.

II Uma ameaça pode ser definida como algum evento que pode ocorrer e acarretar algum perigo a algum ativo da rede. As ameaças podem ser intencionais ou não-intencionais.

III São ameaças mais comuns às redes de computadores: o acesso não-autorizado, o reconhecimento (ex: PortScan) e a negação de serviço (ex: DoS ou DDoS).

IV O “Tripé da Segurança” é formado de Pessoas, Processos e Políticas de Segurança. De nada adianta uma Política de Segurança se Pessoas e Processos não forem considerados.

Em relação à Segurança Computacional, estão corretas as afirmativas

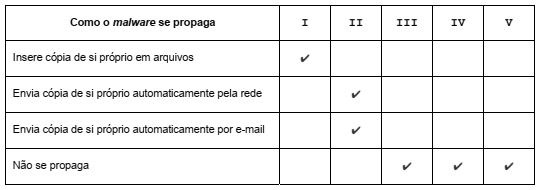

A tabela abaixo indica a forma de propagação de 5 malwares.

De acordo com a tabela, os tipos de malwares numerados de I a V são, correta e respectivamente,