Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.073 questões

Com relação aos conceitos de redes de computadores, ao sítio de busca Google e às noções de vírus, worms e pragas, julgue o item.

Alguns programas, como, por exemplo, o backdoor,

deixam o computador vulnerável, por meio de portas,

para ataques ou invasões.

Ataques costumam ocorrer na internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via internet pode ser alvo de um ataque, assim como qualquer computador com acesso à internet pode participar de um ataque. Com referência aos DDoS, DoS, IP spoofing, port scan, session hijacking, buffer overflow, SQL Injection, cross-site scripting, spear phishing e APT (advanced persistent threat), julgue o item a seguir.

IP spoofing é uma técnica que consiste

em inspecionar os dados trafegados em

redes de computadores, por meio do uso

de programas específicos chamados de

spoofers.

Ataques costumam ocorrer na internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via internet pode ser alvo de um ataque, assim como qualquer computador com acesso à internet pode participar de um ataque. Com referência aos DDoS, DoS, IP spoofing, port scan, session hijacking, buffer overflow, SQL Injection, cross-site scripting, spear phishing e APT (advanced persistent threat), julgue o item a seguir.

Um lote de instruções SQL é um grupo de

duas ou mais instruções SQL separadas por

ponto e vírgula. Um ataque SQL Injection

pode ser realizado nesse caso colocando

um comando malicioso após uma entrada

esperada. Exemplo: “SELECT * FROM

usuario where id =” concatenado à entrada

“5; DROP TABLE usuario;”

Ataques costumam ocorrer na internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via internet pode ser alvo de um ataque, assim como qualquer computador com acesso à internet pode participar de um ataque. Com referência aos DDoS, DoS, IP spoofing, port scan, session hijacking, buffer overflow, SQL Injection, cross-site scripting, spear phishing e APT (advanced persistent threat), julgue o item a seguir.

Geração de grande tráfego de dados

para uma rede, ocupando toda a banda

disponível e tornando indisponível qualquer

acesso a computadores ou serviços dessa

rede é uma forma de ataque de negação

de serviço, assim como exploração de

vulnerabilidades existentes em programas,

que podem fazer com que um determinado

serviço fique inacessível.

Texto 4A3-I

Em um espaço público ABC, um hacker instalou um ponto de acesso gratuito à Internet, do tipo wi-fi sem senha, e deu à rede o identificador ABCfree. O hacker configurou essa rede de modo que usuários que a ela se conectassem e tentassem acessar sítios de mídias sociais fossem direcionados para páginas clonadas, nas quais as credencias de acesso dos usuários eram solicitadas. De posse dessas credenciais, um programa criado pelo hacker estabelecia conexões reais com as mídias sociais e interceptava transparentemente todas as comunicações dos usuários nas plataformas, acessando indevidamente todo o seu conteúdo.

Julgue o item seguinte quanto aos firewalls e ao IDS (Intrusion Detection System).

Alguns tipos de ataque, como, por exemplo,

escaneamentos de portas e ataques de vulnerabilidade

de aplicações, não podem ser detectados por um IDS.

Em Segurança Web, é bastante comum confundir o ataque de XSS (Cross-site Scripting) com o ataque de CSRF (Cross-site Request Forgery).

A diferença entre esses ataques está na

A Segurança Computacional possui uma terminologia própria. Uma padronização na utilização dessa terminologia garante o correto entendimento entre os diferentes agentes envolvidos. Em relação a isso, considere as seguintes afirmações sobre a Segurança Computacional.

I A segurança física visa providenciar mecanismos para restringir o acesso às áreas críticas da organização a fim de garantir a integridade e autenticidade dos dados.

II Uma ameaça pode ser definida como algum evento que pode ocorrer e acarretar algum perigo a algum ativo da rede. As ameaças podem ser intencionais ou não-intencionais.

III São ameaças mais comuns às redes de computadores: o acesso não-autorizado, o reconhecimento (ex: PortScan) e a negação de serviço (ex: DoS ou DDoS).

IV O “Tripé da Segurança” é formado de Pessoas, Processos e Políticas de Segurança. De nada adianta uma Política de Segurança se Pessoas e Processos não forem considerados.

Em relação à Segurança Computacional, estão corretas as afirmativas

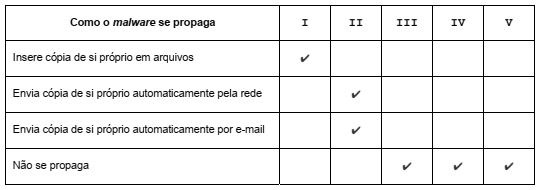

A tabela abaixo indica a forma de propagação de 5 malwares.

De acordo com a tabela, os tipos de malwares numerados de I a V são, correta e respectivamente,