Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.073 questões

A respeito das técnicas e características de ataques de rede, julgue o item que se segue.

Buffer overflow é um tipo de ataque que, ao explorar falha na

implementação de um programa, permite escrita em um

endereço de memória diferente do previamente alocado.

A respeito das técnicas e características de ataques de rede, julgue o item que se segue.

Spoofing é uma técnica que permite ocultar a origem do

endereço IP, sendo utilizada em qualquer protocolo da camada

de aplicação, mas não na camada de enlace da rede.

Trata-se de um tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente com o uso de criptografia, e que exige o pagamento de resgate para restabelecer o acesso ao usuário.

Disponível em:<https://cartilha.cert.br/> . Acesso em: 12 jan. 2018, com adaptações.

Com base nas informações apresentadas, é correto afirmar que essas características descrevem

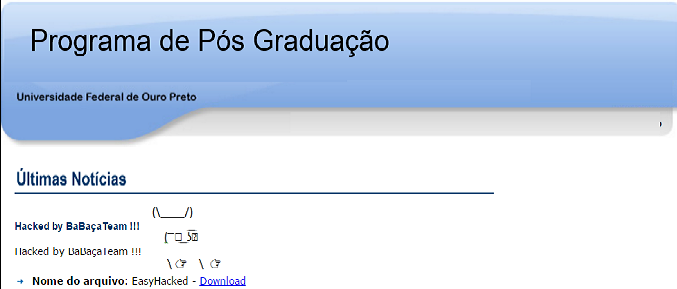

Veja na figura abaixo que o site de uma pós-graduação da Universidade Federal de Ouro Preto foi hackeado e que o invasor aproveitou-se de alguma vulnerabilidade no sistema para cadastrar uma notícia na base de dados.

Qual dos tipos de ataques listados abaixo o hacker utilizou para modificar o site?

Dadas as seguintes proposições sobre segurança de dados virtuais,

I. Key logger são spywares que registram todos os dados digitados pelo usuário; seu objetivo é capturar senhas, números de cartão de crédito e informações sigilosas de empresas.

II. Arquivos de dados puros como o de imagens (jpg e png) e vídeo (avi e mov) são considerados seguros; entretanto, em uma mensagem de e-mail, as extensões destes arquivos puros podem mascarar hiperlinks que levam a sites maliciosos.

III. Os arquivos com extensão gz e bz2 são gerados no sistema operacional GNU/Linux; logo, são livres de vírus e outras ameaças.

IV. A melhor forma de detectar um backdoor é manter o antivírus sempre atualizado e executá-lo diariamente.

é correto afirmar que

No que se refere à Segurança da Informação, considere as afirmações a seguir.

I - O ataque SYN flood provoca uma alteração no protocolo padrão de estabelecimento de comunicação no protocolo TCP, conhecido como three way handshake.

II - O ataque Smurf consiste em modificar o número de sequência que identifica a ordem correta de remontagem do pacote, inserindo espaços vazios. Isso pode provocar instabilidade no sistema-alvo.

III - Um comando para realizar o ataque Smurf em um serviço de SSH é: hping3 172.16.1.1 -p 22 -S --flood --rand-source

IV - Uma proteção, no Linux, para ataques do tipo Syn flood, é: echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_broadcasts

V - Cymothoa é um script em Python para gerar uma backdoor PHP criptografada.

Quais estão corretas?

Acerca do desenvolvimento seguro de software, julgue o item seguinte.

Em ataques do tipo man-in-the-middle, embora o atacante

possa interceptar a conexão do atacado e, dessa forma,

produzir uma falha de injeção (conhecida como project

mogul), o protocolo de change cipher spec, por meio do

método de compressão mogul cipher, determina o algoritmo de

criptografia e o algoritmo de MAC a ser utilizados, além de

definir o tamanho de hash.

Com relação a botnets e phishing, julgue o item a seguir.

A atual geração de dispositivos IOT (Internet das coisas) não

foi concebida com foco em segurança do software, o que os

torna candidatos prováveis a integrar gigantescas botnets que,

entre outras atividades rentáveis, podem ser usadas para

acelerar quebras de senhas para invadir contas online, minerar

bitcoins e realizar ataques de negação de serviço sob

encomenda.

A respeito dos ataques distribuídos de negação de serviço (DDoS), julgue o próximo item.

Os testes CAPTCHA são eficientes contra os ataques DDoS

volumétricos e os de exaustão das conexões TCP, mas são

inócuos contra os ataques DDoS de camada de aplicação.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

O uso de engenharia social e o envio de mensagens contendo

links para websites hospedeiros de código malicioso a fim de

explorar vulnerabilidades zero day para pessoas

cuidadosamente selecionadas e conectadas a redes corporativas

são maneiras comuns de iniciar ataques de APT.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

Um exploit elaborado para um ataque direcionado e com base

em uma vulnerabilidade zero day permanece efetivo até que a

vulnerabilidade seja publicamente revelada e a correção de

software seja produzida, distribuída e aplicada.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Características técnicas que definem ameaças cibernéticas,

metodologias de ataques e artefatos consequentes de intrusões

são exemplos de informações compartilhadas como

indicadores de comprometimento pelo framework OpenIOC.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Uma mudança maliciosa da chamada ao sistema web ocorreu por meio de substituição de valor de uma variável e inserção de outra, conforme a manipulação de URL a seguir.

de http://www.site.com.br/script?variavel=X

para http://www.site.com.br/script?variavel=ABC&varia vel_2=123

Assertiva: Essa situação descreve respectivamente um ataque

por meio da técnica de persistência — em que há mudança no

valor dos parâmetros ou variáveis — e da técnica de

lateralidade — em que há a inserção de outras variáveis e(ou)

parâmetros.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Na coleta de informações de um sistema

atacado pelo malware Y, observou-se que as chamadas às

APIs do Windows estavam sendo redirecionadas para o

software de monitoramento antes que o código da API fosse

efetivamente chamado, criando informações sobre a sequência

das operações do sistema executadas pela amostra de malware.

Assertiva: Essa situação descreve um ataque do tipo API

hooking, cuja característica é a garantia de que o

comportamento do nível do sistema (que, em algum momento

no tempo, deve usar uma chamada de API) não é ignorado, a

menos que a chamada da API correspondente não seja

conectada

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Na realização de um monitoramento com a utilização do Internet Explorer, observou-se que:

I ao iniciar uma sessão em determinado sítio, um processo no sistema operacional foi iniciado, faltando uma DLL para a aplicação X;

II o processo ligado à sessão foi iniciado na pasta c:\xyz\;

III ainda com a sessão ativa, observou-se que a DLL foi carregada a partir da pasta c:\xyz\ e a sessão foi interrompida;

IV no reinício do sistema operacional, a aplicação X foi carregada com a DLL em %SystemRoot%/System32, a mesma que se encontrava na pasta c:\xyz\.

Assertiva: A situação hipotética descreve um ataque DLL

hijacking de acordo com III e IV, principalmente pela

interrupção, entretanto, é descaracterizado, pois vai de

encontro ao que foi descrito em I e II, porque a DLL precisa

estar presente antes do início da sessão e, se foi carregada em

%SystemRoot%/System32, é confiável e imune a ataques

desse tipo.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

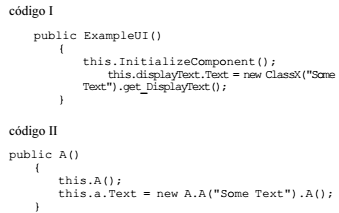

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.