Questões de Segurança da Informação - Conceitos Básicos em Segurança da Informação para Concurso

Foram encontradas 546 questões

Um dos objetivos da ENSEC-PJ, instituída pela Resolução CNJ nº 396/2021, é:

Para ocultar a mensagem em uma foto, Anderson utilizou a técnica de:

Para que a corretora prove que foi Lucas quem realmente executou as operações, ela deve fazer uso do conceito de segurança chamado:

Assinale o significado do princípio da Irretratabilidade.

Com relação aos conceitos de proteção e segurança, julgue o item.

A propriedade de que a informação foi produzida,

modificada ou descartada por uma determinada pessoa

física, um órgão, uma entidade ou um sistema recebe o

nome de autenticidade.

A Norma ISO 17799 estabelece a segregação de funções para evitar o acesso ou alteração de algum ativo sem a devida autorização.

De acordo com a classificação da informação em crítica, vital, sensível e não sensível, os documentos que necessitam de sigilo especial são classificados como críticos.

A autenticidade de uma informação é garantida por meio de sua fonte, enquanto a confiabilidade é avaliada em relação ao seu conteúdo.

Assinale a alternativa que apresenta a sequência correta.

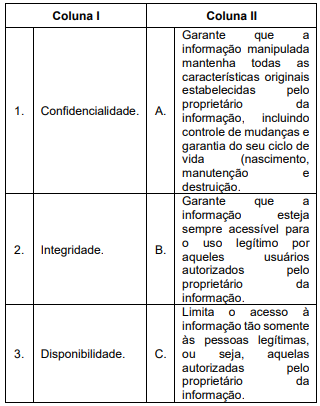

Confidencialidade, integridade e disponibilidade são os três pilares essenciais da segurança da informação. Relacione a Coluna 1 à Coluna 2, associando os pilares essenciais da segurança às medidas que podem ser utilizadas para reforçar cada um dos pilares.

Coluna 1

1. Confidencialidade.

2. Integridade.

3. Disponibilidade.

Coluna 2

( ) Sistema de controle de versão de arquivos.

( ) Utilização do algoritmo AES.

( ) Plano de backups e recuperação de dados.

( ) Utilização do algoritmo SHA-256 sobre arquivos.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

Uma backdoor em um computador é capaz de se propagar automaticamente pelas redes, enviando cópias de si por meio de outras portas, explorando assim vulnerabilidades nos programas instalados.

A respeito da política de confidencialidade, de rotinas de backup e de recuperação de arquivos, julgue o item que se segue.

Falha de disco ou ataques de negação de serviço violam a

integridade de um sistema.

A respeito da política de confidencialidade, de rotinas de backup e de recuperação de arquivos, julgue o item que se segue.

Confidencialidade, integridade e disponibilidade são

princípios básicos de segurança da informação.