Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.714 questões

Tanto o protocolo TLS quanto o SSL, seu sucessor, protegem grande parte das comunicações seguras na Internet, apesar de uma vulnerabilidade na versão 3.0 do TLS permitir a execução de um ataque denominado poodle.

Esteganografia é uma técnica que consiste em ocultar uma mensagem dentro da outra, enquanto a criptografia é uma técnica que codifica o conteúdo da mensagem.

A função hash, utilizada para garantir integridade e autenticidade dos dados, gera, a partir de uma entrada de qualquer tamanho, uma saída de tamanho fixo; caso dois arquivos tenham o mesmo conteúdo, mas nomes diferentes, os valores do hash MD5 serão diferentes.

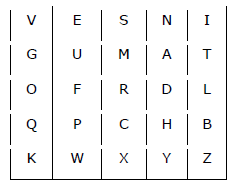

O algoritmo de cifragem é simples. Começa dividindo o texto de entrada em pares de letras (dígrafos). Se o comprimento é ímpar, ade-se um Z à última letra. Em seguida, para cada dígrafo,

(1) se ambas as letras estão na mesma coluna da tabela-chave, troque-as pela letra imediatamente abaixo de cada uma (ou no topo, se a letra estiver na última linha); (2) se ambas estão na mesma linha, substitua-as pela letra imediatamente à direta de cada uma (ou na extrema esquerda, caso a letra esteja na última coluna); (3) senão, troque o dígrafo pelas duas letras da tabela que estão nos cantos opostos no retângulo formado pelo par de dígrafo.

Sabendo que o algoritmo de deciframento consiste somente em efetuar o mesmo processo ao reverso, o texto de entrada que deu origem ao texto cifrado “UMMDHD” a partir da tabela-chave acima é:

No que diz respeito ao método de criptografia de redes sem fio WPA2 (Wi-fi Protected Access II), considere as seguintes afirmações.

I. Existem duas versões do protocolo: WPA2- Personal e WPA2-Enterprise.

II. As chaves de criptografia do TKIP são constantemente mudadas sem a necessidade de intervenção humana.

III. A combinação do WPA2 com o algoritmo de criptografia EARLE garante a confidencialidade, a autenticidade e a integridade da rede.

É correto o que se afirma em

No que diz respeito à criptografia, aos sistemas de detecção de intrusão (IDS) e à certificação digital, julgue o item seguinte.

Diffie-Hellman e RSA são exemplos de algoritmos de chave

simétrica, a qual utiliza uma chave simples tanto para

criptografar quanto para decriptografar.

No que diz respeito à criptografia, aos sistemas de detecção de intrusão (IDS) e à certificação digital, julgue o item seguinte.

Empregada na criptografia, a transposição consiste na

mudança na posição de letras ou palavras; essa técnica

demanda que ambas as partes conheçam a fórmula de

transposição utilizada.

A criptografia é tida como a ciência da escrita cifrada e chegou a um ponto de evolução no qual conseguiu criar algoritmos-

-padrão que utilizam uma chave para se completar. Ao mudar a chave, o resultado da encriptação é totalmente diferente. Nesse

contexto, chave é

Considere a mensagem abaixo, incluindo todas as pontuações, a ser enviada de Alice para Bob em uma comunicação eletrônica.

De acordo com os Princípios de Conduta, a conduta dos magistrados deverá ser pautada pelos seguintes princípios: integridade, lisura, transparência, respeito e moralidade.

No computador de Alice foi aplicado um algoritmo de criptografia que gerou o código abaixo:

60535465640FD7DE08FF8CB37441F2C2FAF598C480D16B3988D75B533D12E5D9

O algoritmo aplicado e o código gerado são, correta e respectivamente,

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do parágrafo acima.

Leia atentamente a frase abaixo:

"Podemos citar como os dois principais exemplos típicos da criptografia _____ tanto o _____ como também o _____".

Assinale a alternativa que preencha correta e respectivamente as lacunas.

1. A assinatura digital utiliza algoritmos de criptografia assimétrica e com isso possibilita aferir com segurança a origem e a integridade do documento. 2. Uma assinatura digital estabelece um vínculo físico entre um documento e a pessoa que o assinou. 3. Se a chave privada do assinante for perdida, não é possível determinar de forma correta a origem e a integridade de documentos anteriormente assinados de forma digital.

Assinale a alternativa que indica todas as afirmativas corretas.

Considerando o envio de um e-mail com assinatura digital, analise as assertivas abaixo:

I. A assinatura é realizada através da chave privada do remetente.

II. A validação da assinatura é realizada através da chave pública do remetente.

III. O AES-256 pode ser utilizado para a aplicação de assinatura digital em e-mails.

Quais estão corretas?

Em relação à criptografia, analise as assertivas abaixo:

I. A cifra de César é um exemplo de cifra de substituição.

II. O AES e o RSA são exemplos de algoritmos de chave única.

III. Se um arquivo é cifrado com a chave pública de Maria, pode ser decifrado com a chave privada de Maria, permitindo a leitura de seu conteúdo.

Quais estão corretas?