Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.857 questões

I. Todo arquivo criptografado está necessariamente compactado.

II. O processo de compactação usualmente explora a repetição de trechos e/ou padrões presentes no arquivo.

III. A compactação de arquivos de texto (.txt) alcança bons índices de compactação em relação a outros tipos de arquivos.

Está correto o que se afirma em:

Sobre técnicas de criptografia, analise as assertivas abaixo:

I. O DES (Data Encrypton Standard) é um exemplo de algoritmo de cifra de bloco.

II. Algoritmos de chave pública utilizam a chave privada do emissor para criptografar mensagens e

a chave pública do receptor para decodificá-las.

III. Um exemplo de algoritmo de criptografia de chave simétrica é o RSA.

Quais estão corretas?

Os valores padrão para criptografia de dados dentre as configurações padrão do Firewall do Windows com Segurança Avançada em sistemas operacionais Windows Server 2008 R2 são:

I. A criptografia matricial exige que sejam usadas três chaves. II. A criptografia simétrica utiliza apenas de uma única chave. III. Na criptografia assimétrica é necessário o uso de duas chaves.

Assinale a alternativa correta.

Em relação à criptografia, numere a segunda coluna de acordo com a primeira:

(1) AES

(2) RSA e DSA

(3) Hash

(4) PGP

( ) Usado para verificar integridade de um arquivo

( ) Criptografia híbrida

( ) Criptografia de chave simétrica

( ) Criptografia de chave assimétrica

A sequência CORRETA, de cima para baixo, é:

A técnica de criptografia consiste na utilização de métodos de modificação de textos, visando a não os transmitir em sua forma clara e, assim, protegê-los preventivamente em relação à eventual interceptação.

Sobre o uso de criptografia e certificados digitais, considere as seguintes afirmativas:

(I) Um método de criptografia que utiliza uma mesma chave na origem e no destino (para codificar e decodificar) é denominado método simétrico ou baseado em chave secreta.

(II) Nos métodos de criptografia assimétricos ou baseados em chave pública, todos os usuários tornam públicas suas chaves de codificação e mantêm privadas suas chaves de decodificação.

(III) A ICP–Brasil tem por objetivo garantir a autenticidade, a integridade e a validade jurídica de documentos eletrônicos que utilizam certificados digitais.

Está CORRETO o que se afirma em:

PGP (Pretty Good Privacy) é um padrão de criptografia que fornece privacidade e autenticidade dos dados enviados e recebidos.

Todas as afirmativas sobre o padrão PGP estão corretas, EXCETO:

Entre os tipos de criptografia, dois são descritos a seguir:

I. também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados; exemplos desse método criptográfico são AES, Blowfish, RC4, 3DES e IDEA.

II. também conhecida como criptografia de chave pública, utiliza duas chaves distintas, uma publica, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono; quando uma informação é codificada com uma das chaves, somente a outra chave do par pode decodificá-la; a chave privada pode ser armazenada de diferentes maneiras, como um arquivo no computador, um smartcard ou um token; exemplos desse método criptográfico são RSA, DSA, ECC e Diffie-Hellman.

Os tipos descritos em I e em II são, respectivamente, denominados

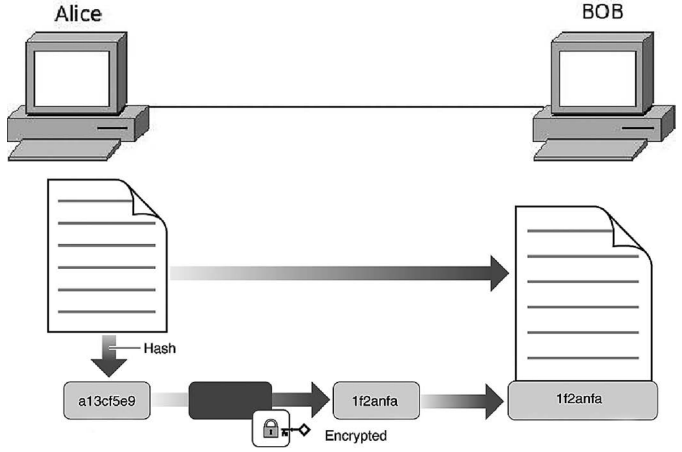

Observe a imagem abaixo:

ALICE deseja enviar uma mensagem criptografada para BOB. Utilizando-se de um hash do documento

e combinando dois processos de criptografia assimétrica, é possível prover confidencialidade, autenticidade e integridade nessa comunicação. Assinale a opção que demonstra como isso pode ser feito.

Em relação às técnicas de computação forense, analise as afirmativas a seguir:

I. A preservação das provas coletadas, necessária para que não se possa alegar que tenham sido alteradas durante o processo de investigação, normalmente é obtida a partir de algum tipo de hash criptográfico;

II. A coleta e a análise de dados voláteis devem ser priorizados em relação aos dados não voláteis;

III. Dados de logs isolados não servem como provas em processos judiciais, em função da facilidade de sua alteração durante o processo investigativo.

Está(ão) correta(s) a(s) afirmativa(s):

Com relação à criptografia assimétrica, analise as afirmativas a seguir:

I. Requer uma chave para cada par de interlocutores que precisam se comunicar;

II. Exige uma comunicação prévia entre destinatário e remetente para a troca de chaves entre eles;

III. Um dos algoritmos usados para esse tipo de criptografia é o RSA.

Está(ão) correta(s) a(s) afirmativa(s):