Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.857 questões

Relacione os tipos de algoritmos de criptografia de dados da coluna da esquerda com as respectivas implementações da coluna da direita:

(1) Algoritmos Assimétricos

(2) Algoritmos Simétricos

(A) AES

(B) RSA

(C) DES

(D) EIGamal

Assinale a alternativa correta.

As sequência, abaixo, descreve os passos realizados por José e Maria para se comunicarem de maneira segura, utilizando a criptografia de chaves assimétricas.

1) José codifica uma mensagem utilizando _______________.

2) Depois de criptografada, José envia a mensagem para Maria através da internet.

3) Maria recebe e decodifica a mensagem utilizando _____________.

Os termos que preenchem, corretamente, as lacunas são:

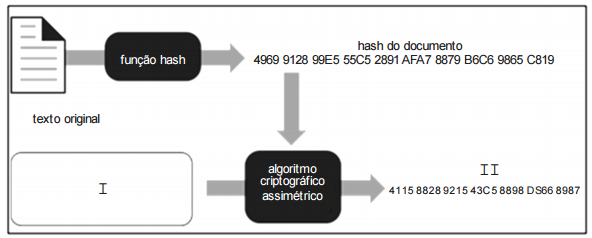

Considere a figura abaixo.

A figura mostra o uso de hash criptográfico no processo de autenticação, que apresenta como vantagem o aumento de desempenho,

pois os algoritmos de criptografia assimétrica costumam ser lentos. As lacunas I e II da figura devem ser preenchidas,

correta e respectivamente, com

A respeito de emprego de tipos diferentes de algoritmos criptográficos, julgue o próximo item.

Para garantir o sigilo de um arquivo que trafegará em uma rede

pública na qual nem todos os usuários são conhecidos, a

solução indicada é o uso de chave pública.