Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.857 questões

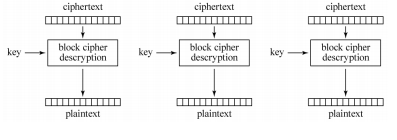

Assinale a opção que apresenta o modo de cifra apresentado na figura precedente.

Julgue o item a seguir, relativo à criptografia.

Os algoritmos de criptografia de chave pública devem ser

computacionalmente fáceis, a fim de que o receptor de uma

mensagem cifrada com uma chave pública a decriptografe

utilizando sua chave privada para recuperar a mensagem

original.

Com relação ao assunto criptografia são realizadas as seguintes afirmações:

I. Criptografia de chaves assimétricas, também conhecida como criptografia de chave pública, utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

II. A criptografia de chave simétrica, quando comparada com a de chaves assimétricas, é a mais indicada para garantir a confidencialidade de grandes volumes de dados, pois seu processamento é mais rápido.

III. Criptografia de chave simétrica, também chamada de criptografia de chave pública, utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

IV. Exemplos de métodos criptográficos que usam chave simétrica são: AES, Blowfish, RC4, 3DES e IDEA.

Em relação a estas afirmações, assinale a alternativa correta:

Na criptografia simétrica com uso do modo de cifra em bloco (CBC), cada bloco cifrado pode utilizar a mesma chave.

Na criptografia assimétrica, a chave pública deve apresentar tamanho variado, e a chave privada, tamanho fixo com, no mínimo, 512 bites.