Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.857 questões

Sobre o algoritmo de criptografia acima, é correto afirmar que

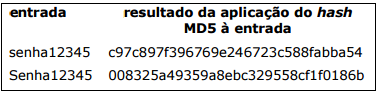

A partir do resultado do experimento acima, deduz-se acertadamente que

(1) simétrico (A) RC4 (2) assimétrico (B) RSA (C) AES

I. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada.

II. Um dado codificado por uma chave pública pode ser decodificado por sua chave privada correspondente.

III. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada e por sua chave pública correspondente.

Assinale a alternativa CORRETA.

I. A codificação dos cabeçalhos do e-mail garante a integridade do mesmo.

II. A adição de uma assinatura digital no e-mail garante a confidencialidade do mesmo.

III. A irretratabilidade da mensagem também pode ser provida com a codificação dos cabeçalhos da mensagem.

Assinale a alternativa CORRETA.

( ) Para prover autenticação, deve-se utilizar a chave privada do receptor e do emissor. ( ) Para prover sigilo, deve-se primeiramente criptografar, utilizando a chave pública do receptor. ( ) Para prover integridade, deve-se primeiramente criptografar, utilizando a chave pública do receptor.

A ordem CORRETA de preenchimento dos parênteses, de cima para baixo, é

O protocolo WEP (wired equivalent privacy) é considerado seguro, uma vez que, para quebrá-lo, é necessário utilizar mecanismos de força bruta superior ao algoritmo DES.