Questões de Concurso Sobre segurança da informação

Foram encontradas 10.117 questões

Se o vírus detectar a presença de um antivírus na memória, ele não ficará na atividade. Interferirá em comandos como Dir e o Chkdsk do DOS, apresentando os tamanhos originais dos arquivos infectados, fazendo com que tudo pareça normal. Também efetuam a desinfecção de arquivos no momento em que eles forem executados, caso haja um antivírus em ação; com esta atitude não haverá detecção e consequente alarme.

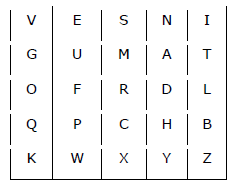

O algoritmo de cifragem é simples. Começa dividindo o texto de entrada em pares de letras (dígrafos). Se o comprimento é ímpar, ade-se um Z à última letra. Em seguida, para cada dígrafo,

(1) se ambas as letras estão na mesma coluna da tabela-chave, troque-as pela letra imediatamente abaixo de cada uma (ou no topo, se a letra estiver na última linha); (2) se ambas estão na mesma linha, substitua-as pela letra imediatamente à direta de cada uma (ou na extrema esquerda, caso a letra esteja na última coluna); (3) senão, troque o dígrafo pelas duas letras da tabela que estão nos cantos opostos no retângulo formado pelo par de dígrafo.

Sabendo que o algoritmo de deciframento consiste somente em efetuar o mesmo processo ao reverso, o texto de entrada que deu origem ao texto cifrado “UMMDHD” a partir da tabela-chave acima é:

( ) Ainda que sejam genéricos, os requisitos da norma não são aplicáveis a pequenas e médias empresas que são regulamentadas pela norma NBR ISO/IEC 27002. ( ) Uma vez implementado numa organização, um SGSI deve ser sempre monitorado e melhorado a partir de medições contínuas. ( ) A norma é baseada no modelo AnalyzePlan-Act-Check (APAC), que define os passos a serem seguidos na análise dos processos atuais até a implementação e acompanhamento dos novos serviços. ( ) A implementação de um SGSI independe da estrutura ou dos objetivos da empresa, devendo esta atender a todos os requisitos de segurança de recursos humanos e gerenciamento de riscos definidos pela norma.

Está correta, de cima para baixo, a seguinte sequência:

No que diz respeito ao método de criptografia de redes sem fio WPA2 (Wi-fi Protected Access II), considere as seguintes afirmações.

I. Existem duas versões do protocolo: WPA2- Personal e WPA2-Enterprise.

II. As chaves de criptografia do TKIP são constantemente mudadas sem a necessidade de intervenção humana.

III. A combinação do WPA2 com o algoritmo de criptografia EARLE garante a confidencialidade, a autenticidade e a integridade da rede.

É correto o que se afirma em

No que diz respeito à criptografia, aos sistemas de detecção de intrusão (IDS) e à certificação digital, julgue o item seguinte.

Um certificado digital consiste em uma chave pública

associada a um identificador do proprietário da chave,

sendo assinado por uma autoridade certificadora.