Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

“A Anatel pode exigir que equipamentos de redes não tragam as funcionalidades de acesso remoto aos dados, no momento de homologação. A providência visa aumentar a segurança das infraestruturas de telecomunicações no país. O Senado Federal aprovou a criação de uma CPI (Comissão Parlamentar de Inquérito) para apurar as denúncias da espionagem eletrônica dos Estados Unidos. Nesta quinta-feira (11), o ministro das Comunicações, Paulo Bernardo, disse na audiência pública do Senado que debateu as denúncias de espionagem eletrônica pelos Estados Unidos, que os fabricantes desses hardwares estrangeiros, para atender exigência dos americanos, adotam essas funcionalidades e, como produzem em série, podem estar sendo vendidos aqui no Brasil e em outros países.” fonte http://www.telesintese.com.br/index.php/plantao/23483-anatel-pode-exigir-equipamentos-de-rede-sem-para-homologacao.

O texto faz referência ao uso de código malicioso que permite acesso remoto de dados. Qual especificamente?

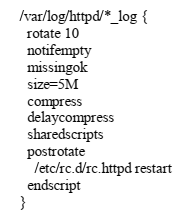

A ferramenta utilizada para aplicação das políticas de gerenciamento dos logs é o logrotate. Dado o seguinte trecho de configuração do arquivo /etc/logrotate.d/httpd:

Assinale a alternativa correta.