Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

A proteção de três princípios é a razão de ser da segurança da informação. As medidas que garantem que a informação seja mantida nas mesmas condições disponibilizadas pelo proprietário atende ao princípio da ..I.... , a garantia de que estará à disposição dos usuários sempre que eles precisarem é o princípio da ..II.... , ao estabelecer graus de sigilo, no tocante ao conteúdo, visando o acesso apenas a determinadas pessoas observamos o princípio da ..III.... .

Preenche, correta e respectivamente, as lacunas I, II e III:

A→B: A{ta,ra,B} B→A: B{tb,rb,A,ra} A→B: A{rb,B}

Onde:

A→B significa envio de informação de A para B;

X{M} representa o envio da mensagem M assinada por X (a mensagem e a assinatura da mensagem enviada);

ta e tb são marcas (estampas) de tempo;

ra e rb são números únicos gerados por A e B respectivamente;

A e B são os identificadores das entidades envolvidas na autenticação.

Sobre esse mecanismo de autenticação, assinale a alternativa correta.

Um dos itens mais relevantes da infraestrutura de TI de organizações bancárias consiste na segurança da comunicação de dados. Ataques a essa infraestrutura por crackers provenientes de equipamentos externos podem ter consequências catastróficas para a instituição. Um dos tipos de ataque de maior potencial destrutivo nesse sentido são os ataques de canal lateral (em inglês side-channel attacks).

Considere as afirmações abaixo sobre ataques de canal lateral.

I - Ataques de canal lateral são habilitados quando um atacante possui acesso a classes de informação adicionais sobre o canal de comunicação, tais como a dissipação de potência ou o consumo de corrente elétrica do canal, as emissões eletromagnéticas deste, etc.

II - Na prática, não é possível evitar o vazamento de informações por todos os possíveis canais laterais existentes.

III - Podem ser efetivos apenas para efetuar ataques sobre criptografia de chave privada, mas não para criptografia baseada em chave pública.

Quais estão corretas?

O primeiro estágio do processo de gerenciamento de riscos é

Considere as seguintes afirmações sobre Política de Segurança, em particular com foco no que a ISO/IEC 27002 estabelece para relacionamentos com fornecedores.

I - Requisitos de segurança da informação para a mitigação de riscos associados ao acesso do fornecedor aos ativos organizacionais devem ser acordados com o fornecedor e documentados.

II - Requisitos relevantes de segurança da informação devem ser estabelecidos e acordados com cada fornecedor que pode acessar, processar, armazenar, comunicar ou fornecer componentes de infraestrutura de TI para as informações da organização.

III - Acordos com fornecedores devem incluir requisitos que tratem dos riscos de segurança da informação, associados aos serviços de tecnologia da informação e comunicação e à cadeia de suprimento dos produtos.

Quais estão corretas?

I - Firewall (bloqueadores contra ataques) II - Autenticação , III - Criptografia

Quais podem ser implementados para proteção contra essas vulnerabilidades?

I - Integer overflow II - Injeção de comandos III - Vazamento de informações sensíveis IV - Execução remota de comandos V - Ataques de força bruta

Quais podem ser evitadas por meio de boas práticas de programação segura?

GET /index.php?user=1'%20or%20'1'%20=%20'1&pass=1'%20or%20'1'%20=%20'1

Qual das alternativas melhor descreve o ataque?

Dec 19 21:59:14 localhost sshd[12297]: Failed password for invalid user root from 10.0.0.100 port 46290 ssh2 Dec 19 21:59:15 localhost sshd[12297]: Failed password for invalid user test from 10.0.0.100 port 46290 ssh2 Dec 19 21:59:17 localhost sshd[12299]: Failed password for invalid user admin from 10.0.0.100 port 46325 ssh2 Dec 19 21:59:19 localhost sshd[12301]: Failed password for invalid user info from 10.0.0.100 port 46351 ssh2 Dec 19 21:59:22 localhost sshd[12303]: Failed password for invalid user pi from 10.0.0.100 port 46378 ssh2 Dec 19 21:59:24 localhost sshd[12305]: Failed password for invalid user user from 10.0.0.100 port 46403 ssh2 Dec 19 21:59:27 localhost sshd[12307]: Failed password for invalid user postgres from 10.0.0.100 port 46435 ssh2 Dec 19 21:59:30 localhost sshd[12309]: Failed password for invalid user mysql from 10.0.0.100 port 46464 ssh2

Considere as afirmações abaixo sobre essas linhas.

I - A utilização de criptografia forte impede que esse tipo de ataque seja bem-sucedido. II - Limitar o número de pacotes TCP SYN por endereço IP de origem é uma forma de mitigar esse tipo de ataque. III - Descrevem uma varredura destinada às portas do protocolo UDP.

Quais estão corretas?

I - Técnicas como ofuscação e polimorfismo são utilizadas por atacantes para dificultar a análise de um código malicioso. II - Um Spyware pode capturar dados bancários inseridos pelo usuário em um sistema comprometido. III - Ransomware é um tipo de código malicioso que exige pagamento de resgate para restabelecer o acesso de dados armazenados em um dispositivo. IV - Backdoor é um código malicioso que permite o retorno de um atacante a um sistema comprometido. V - RootKit é um código malicioso que tem por objetivo ocultar as atividades do invasor no sistema comprometido.

Quais estão corretas?

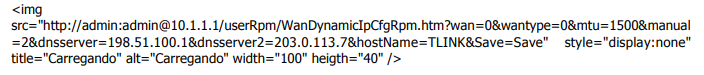

Considere as afirmações abaixo sobre esse código.

I - Trata-se de ataque no qual se pretende modificar a configuração dos servidores de nomes de um dispositivo.

II - É um ataque que disponibiliza a configuração dos servidores de nomes utilizados pelo website.

III - Trata-se de um ataque do tipo Cross-Site Request Forgery (CSRF).

IV - É um ataque que pretende sobrecarregar o sistema com dados aleatórios para ter acesso a dados da memória de um servidor web.

V - Trata-se de uma requisição que informa ao website qual a configuração de resolução de nomes utilizada pelo usuário.

Quais estão corretas?