Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

Analise as proposições abaixo sobre avaliação de riscos de Segurança da Informação:

I. Um risco é uma fraqueza em um ativo ou grupo de ativos que pode ser explorada por uma ou mais ameaças.

II. Uma vulnerabilidade é a causa potencial de um incidente indesejável, que pode resultar em dano para um sistema ou organização.

III. Uma ameaça é qualquer evento que pode atrapalhar ou impedir um ativo de prover níveis adequados dos serviços de segurança fundamentais.

IV. As fontes de ameaças naturais clássicas são denominadas casos de força maior e incluem danos causados por fogo, inundação, tempestade, terremoto e outros eventos naturais.

Assinale a alternativa CORRETA:

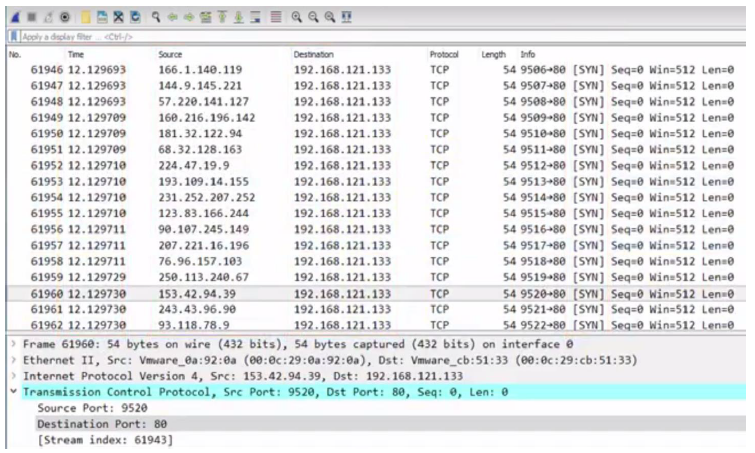

Considerando as informações apresentadas, sobre sistema de detecção de intrusos IDS, marque a única alternativa CORRETA. Qual das aplicações/sistemas a seguir é nativamente um IDS de domínio público?

Esse ataque tem a habilidade de introduzir pacotes na Internet com uma fonte falsa de endereço sendo conhecido como ______________. É uma das muitas maneiras pelas quais o usuário pode se passar por outro. Marque a única alternativa que preenche CORRETAMENTE a lacuna da afirmação:

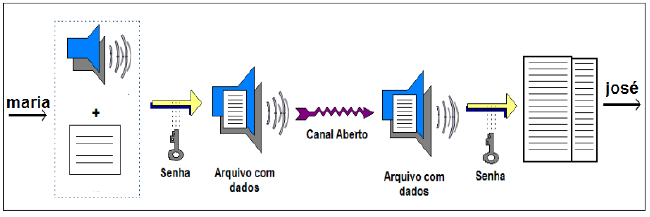

A imagem destaca um procedimento de:

User = GetUser( ) Password = GetPasswd( ) if User == ”Supreme”: return ALLOW if Valid (User , Password): return ALLOW else: return DENY