Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

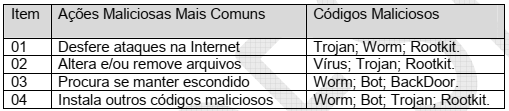

Ações mais comuns que podem ser realizadas pelos softwares maliciosos, denominados “Malwares”, estão presentes na tabela abaixo:

Neste quadro, os itens em que as ações maliciosas mais comuns correspondem, de fato, aos

respectivos códigos maliciosos são

Marque a alternativa que contém a sequência que completa CORRETAMENTE a expressão anterior.

I. exploração de vulnerabilidades: manipulação psicológica da vítima. II. autoexecução: a partir de mídias externas conectadas. III. engenharia social: exploits utilizados para ganhar acesso através de falhas de segurança.

Assinale a alternativa CORRETA.

São exemplos de algoritmos de hash criptográfico:

Um ambiente de rede sem fio, com segurança WPA2- Enterprise, utiliza o algoritmo de encriptação AES.

Assinale a alternativa que apresenta, respectivamente, o protocolo de encriptação, o algoritmo para cálculo do Message Integrit Code (MIC) e o número de bits para chave de encriptação.

I - Todas as responsabilidades relativas à segurança da informação devem ser definidas e alocadas. II - A segurança da informação deve ser endereçada na gestão de projetos, independentemente do tipo de projeto. III- Devem ser mantidos contatos apropriados com grupos especiais de interesse ou outros fóruns especialistas em segurança e associações de profissionais.

Quais estão corretas de acordo com a Norma NBR ISO/IEC nº 27002?