Questões de Concurso Sobre segurança da informação

Foram encontradas 10.106 questões

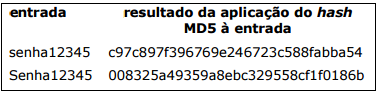

Sobre o algoritmo de criptografia acima, é correto afirmar que

A partir do resultado do experimento acima, deduz-se acertadamente que

para criar um

resumo do documento, seguido da criptografia do resumo utilizando Chave

para criar um

resumo do documento, seguido da criptografia do resumo utilizando Chave  . Finalmente, o autor do documento utiliza-se

de

. Finalmente, o autor do documento utiliza-se

de  para assinar o documento juntamente com o resultado da etapa anterior.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

para assinar o documento juntamente com o resultado da etapa anterior.

As lacunas I, II e III são, correta e respectivamente, preenchidas por No Windows 10, para acessar a janela contendo as opções onde o Firewall do Windows pode ser ativado ou desativado, clique em Todos os aplicativos, dentro do menu Iniciar, depois clique em ___________, em seguida em ______________, logo após em _____________ e, por último, clique em Firewall do Windows. Selecione Ativar ou desativar Firewall do Windows.

O termos que preenchem, corretamente, as lacunas são:

A segurança da informação levanta diversos fatores, para considerar uma autenticação segura. Conforme os fatores de autenticação segura, analise as afirmativas.

I. O que o usuário cria: senhas longas, maiúsculo e minúsculo com caracteres especiais e números.

II. O que o usuário faz: patente, posição na empresa, gerência, diretoria.

III. O que o usuário possui: smart cards, key cards, tokens.

IV. O que o usuário sabe: senhas, palavras-chave, respostas a perguntas.

V. O que o usuário é: impressão digital, retina, padrão de voz, assinatura.

VI. O que o usuário assegura: por exemplo, responder captchars.

Os três fatores recomendados para autenticação são