Questões de Concurso Sobre segurança da informação

Foram encontradas 10.106 questões

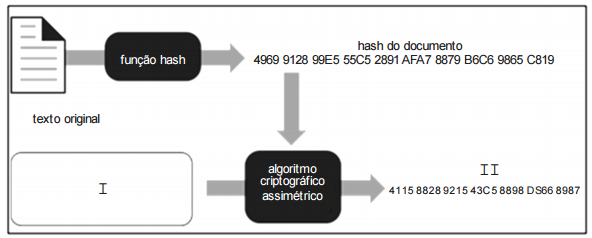

Considere a figura abaixo.

A figura mostra o uso de hash criptográfico no processo de autenticação, que apresenta como vantagem o aumento de desempenho,

pois os algoritmos de criptografia assimétrica costumam ser lentos. As lacunas I e II da figura devem ser preenchidas,

correta e respectivamente, com

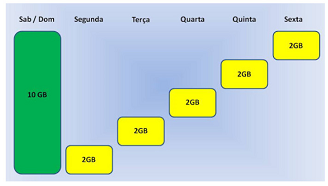

Acerca dos tipos de Backup, aquele que realiza apenas a cópia dos últimos arquivos alterados, conforme imagem a seguir, é o

(1) simétrico (A) RC4 (2) assimétrico (B) RSA (C) AES