Questões de Concurso Sobre segurança da informação

Foram encontradas 10.106 questões

Acerca de aspectos e procedimentos relacionados à segurança da informação, julgue o item a seguir.

Situação hipotética: Em uma empresa na qual o procedimento

de becape corporativo de correio eletrônico é executado

diariamente às 23 h, um empregado da empresa apagou e

removeu da lixeira, às 17 h 55 min de determinado dia, um

email que chegou à sua caixa postal às 14 h 27 min desse

mesmo dia. Assertiva: Nessa situação, o email que foi

apagado e removido da lixeira poderá ser recuperado na manhã

do dia seguinte nos dados armazenados pelo becape

corporativo.

Acerca de aspectos e procedimentos relacionados à segurança da informação, julgue o item a seguir.

A configuração mais indicada de um firewall pessoal consiste

no bloqueio de todo tráfego de saída do computador e na

liberação de conexões pontuais e específicas do tráfego de

entrada, à medida que isso se fizer necessário.

Acerca de aspectos e procedimentos relacionados à segurança da informação, julgue o item a seguir.

Códigos maliciosos podem ter acesso aos dados armazenados

no computador e executar ações em nome dos usuários, de

acordo com as permissões de operação de cada um destes.

Acerca de aspectos e procedimentos relacionados à segurança da informação, julgue o item a seguir.

Ao contratar e utilizar um serviço de computação em nuvem

para armazenar seus dados, o usuário perde a governança sobre

esses dados, por não visualizar como eles são submetidos aos

processos de becape, armazenamento e controle de segurança.

A segurança de informações visa a garantir integridade, confidencialidade, autenticidade e disponibilidade das informações processadas pela instituição. Sobre esses conceitos, associe a segunda coluna com a primeira.

I) Integridade II) Confidencialidade III) Autenticidade IV) Disponibilidade

( ) Consiste na garantia da veracidade da fonte das informações. ( ) Sinaliza a conformidade de dados armazenados com relação às inserções, alterações e processamentos autorizados efetuados. ( ) Consiste na garantia de que as informações estejam acessíveis às pessoas e aos processos autorizados, a qualquer momento requerido, durante o período acordado entre os gestores da informação e a área de informática. ( ) Consiste na garantia de que somente pessoas autorizadas tenham acesso às informações armazenadas ou transmitidas por meio de redes de comunicação.

Assinale a alternativa que contém a sequência CORRETA de associação, de cima para baixo.

Em relação ao tema criptografia, analise as afirmativas a seguir.

I. Assinatura digital consiste na codificação de um texto com uma chave privada e na decodificação desse texto com a chave pública correspondente.

II. Certificados digitais são gerados com base em criptografia simétrica.

III. Certificados digitais no formato X.509 são usados principalmente nos modelos de chave pública baseados em teia de confiança.

Assinale:

Baseado na norma ISO 27002, assinale a alternativa CORRETA:

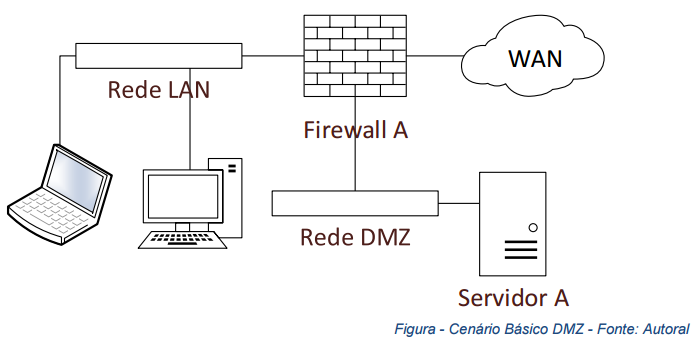

A figura ilustra um cenário tradicional para arranjo logico de um perímetro com DMZ (Zona Desmilitarizada).

Baseando-se no conceito de perímetro de segurança logico, DMZ e das funcionalidades dos mecanismos de segurança

exigidos e disponíveis, assinale a assertiva verdadeira: