Questões de Concurso Público CEFET-MG 2022 para Técnico Laboratório - Área Informática

Foram encontradas 50 questões

Disponível em http://clubes.obmep.org.br/blog/2021/07/a-filosofia-do-garfield/. Acesso em 20 fev. 2022.

Sobre a implicação lógica apresentada na tirinha, é correto afirmar que:

I- Maria é mais nova que Miguel.

II- João e Miguel são mais novos que Carlos.

III- Laura é mais velha que Carlos.

IV- João é mais velho que Miguel.

Com base nessas informações, em ordem decrescente de idades, esses amigos podem ser corretamente ordenados da seguinte maneira:

• Todos os adolescentes são rebeldes.

• Toda pessoa rebelde é imatura.

Então, a partir dessas informações, conclui-se corretamente que:

Se a viagem for cancelada, então Sílvia e Amanda não vão se encontrar.

Dentre as opções a seguir, a única logicamente equivalente à proposição apresentada é:

Cláudia é paulista se, e somente se, Ricardo for pernambucano.

Assim, conclui-se corretamente que

I- As tarifas de energia elétrica aumentarão e o consumo dessa energia por residência diminuirá.

II- Novas hidrelétricas serão construídas ou as contas não serão pagas com atraso.

A partir dessas informações, conclui-se corretamente que a proposição verdadeira é:

Premissa I: Elefantes são maiores que formigas.

Premissa II: Formigas são insetos.

Conclusão: Elefantes são maiores que insetos.

Assim, é correto afirmar que essa argumentação

I- Antônia não mora em Belo Horizonte.

II- Joana não mora em São Paulo.

III- A amiga que mora em Belo Horizonte não cursa Direito.

IV- A amiga que mora em São Paulo cursa Arquitetura.

V- Joana não cursa Engenharia.

Com base nessas informações, é correto afirmar que Lúcia mora em __________ e cursa ___________.

Os termos que preenchem, correta e respectivamente, as lacunas são:

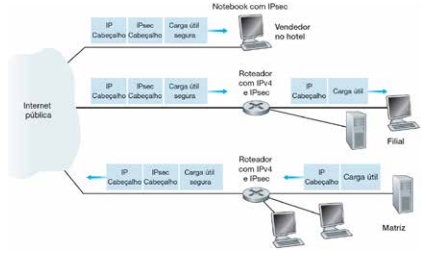

Fonte: Kurose (2021)

Fonte: Kurose (2021) Sobre IPsec e VPNs, é correto afirmar que

O nome desse utilitário é:

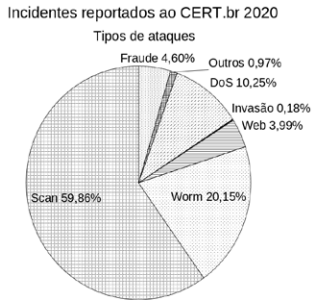

Legenda

• worm: notificações de atividades maliciosas relacionadas com o processo automatizado de propagação de códigos maliciosos na rede.

• DoS (Denial of Service): notificações de ataques de negação de serviço, onde o atacante utiliza um computador ou um conjunto de computadores para tirar de operação um serviço, computador ou rede.

• invasão: um ataque bem sucedido que resulte no acesso não autorizado a um computador ou rede. • web: um caso particular de ataque visando especificamente o comprometimento de servidores Web ou desfigurações de páginas na Internet.

• scan: notificações de varreduras em redes de computadores, com o intuito de identificar quais computadores estão ativos e quais serviços estão sendo disponibilizados por eles. É amplamente utilizado por atacantes para identificar potenciais alvos, pois permite associar possíveis vulnerabilidades aos serviços habilitados em um computador.

• fraude: segundo Houaiss, é “qualquer ato ardiloso, enganoso, de má-fé, com intuito de lesar ou ludibriar outrem, ou de não cumprir determinado dever; logro”. Essa categoria engloba as notificações de tentativas de fraudes, ou seja, de incidentes em que ocorre uma tentativa de obter vantagem.

• outros: notificações de incidentes que não se enquadram nas categorias anteriores.

Obs.: Não se deve confundir scan com scam. Scams (com “m”) são quaisquer esquemas para enganar um usuário, geralmente, com finalidade de obter vantagens financeiras. Ataques desse tipo são enquadrados na categoria fraude.

Fonte: Disponível em: . Acesso em 15 mar. 2022.

Considerando os incidentes representados no gráfico, analise as contramedidas a seguir.

I- O uso de ferramentas de monitoramento de rede, firewalls e sistemas de detecção de invasão são medidas de prevenção contra os três maiores incidentes de 2020.

II- Os incidentes do tipo fraude são causados tipicamente por um engenheiro social e podem ser mitigados com treinamentos de conscientização.

III- Ataques Web podem ser evitados se os desenvolvedores seguirem as diretrizes de padrões abertos como os do projeto Open Web Application Security Project (OWASP).

Está(ão) correta(s) apenas

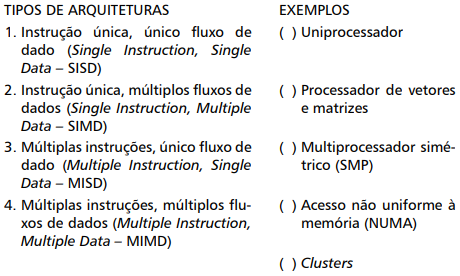

A sequência correta é

COLUNA A COLUNA B 1. ifconfig ( ) ip address 2. arp ( ) ip link 3. netstat ( ) ip neighbor 4. route ( ) ip route

A opção que contém a sequência correta é