Questões de Concurso Público TRE-PR 2009 para Analista Judiciário - Analise de Sistemas

Foram encontradas 120 questões

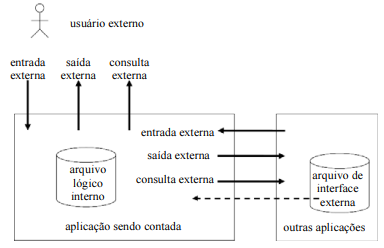

O primeiro passo para a contagem das funções de dados consiste em identificar arquivos lógicos internos (ALIs) e arquivos de interface externa (AIEs). Cada uma dessas funções de dados deve ser classificada segundo sua complexidade funcional, que é definida com base em conceitos de registros lógicos e de itens de dados.

Registros lógicos são subconjuntos de dados dentro de um ALI/AIE que foram reconhecidos pelo usuário. Caso o usuário não reconheça subconjuntos de dados em um ALI/AIE, este deve ser contado como um registro lógico.

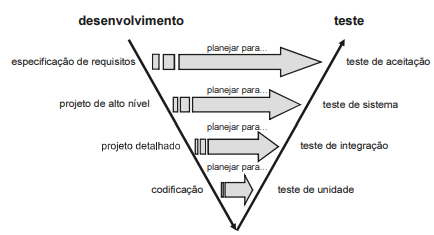

Nos testes de integração, realizados antes dos testes unitários, os componentes são construídos e testados separadamente.

O teste de aceitação envolve a integração de dois ou mais componentes que implementam funções ou características do sistema. Existem duas fases distintas de teste do sistema: testes de integração e teste de caixa de vidro.

A técnica de teste estrutural é recomendada para os níveis de testes de unidade e de integração. Para a execução dos testes unitários, essa técnica faz uso da ferramenta livre JUnit.

O gerenciamento dos riscos envolve atividades que procuram impedir um ataque antes que ele ocorra e(ou) que reduzam os efeitos de uma ameaça.

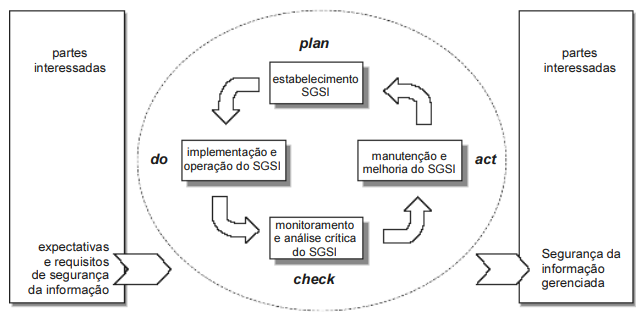

Tomar as ações corretivas e preventivas para alcançar a melhoria contínua, com base nos resultados da auditoria interna do SGSI, na revisão gerencial ou em outra informação pertinente, faz parte da fase do planejamento do SGSI.

A confidencialidade tem o objetivo de garantir que apenas pessoas autorizadas tenham acesso à informação. Essa garantia deve ser obtida em todos os níveis, desde a geração da informação, passando pelos meios de transmissão, até chegar ao seu destino e ser devidamente armazenada ou, se necessário, destruída sem possibilidade de recuperação.

O processo de proteção da informação contra modificações não autorizadas ou acidentais, conhecido como processo de irretratabilidade, garante a integridade da informação, mas não necessariamente garante que o seu conteúdo esteja correto.

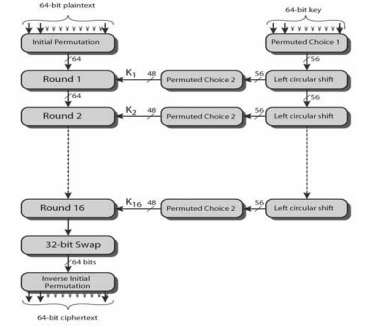

O DES é uma cifragem de bloco que utiliza uma chave de 56 bits para criar uma tabela de chaves. Ao utilizar tal tabela, o DES realiza manipulações de bits sobre o texto simples e, para decriptar o texto cifrado, simplesmente reverte tudo.

Criptoanálise diferencial e linear são tipos de ataques, porém, não podem ser utilizados no DES com 16 etapas.

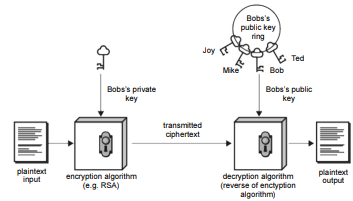

A figura a seguir mostra o uso da criptografia de chave pública para oferecer autenticação.

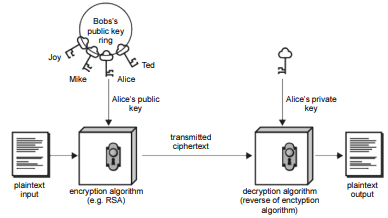

A figura a seguir ilustra o uso da criptografia de chave pública para garantir a confidencialidade das informações.

Os gastos com os controles não necessitam ser balanceados de acordo com o negócio.

Convém que a análise e avaliação de riscos seja repetida periodicamente para contemplar quaisquer mudanças que possam influenciar os resultados desse procedimento.

A respeito de governança de tecnologia da informação (TI) e COBIT, julgue o item.

Entre outras contribuições para as atividades de TI, o

COBIT estabelece relacionamentos com os requisitos do

negócio e organiza as atividades de TI em um modelo de

processos genéricos, com foco mais acentuado no controle

que na execução dos processos.

A respeito de governança de tecnologia da informação (TI) e COBIT, julgue o item.

A governança de TI, de responsabilidade dos altos dirigentes

da organização, consiste nas estruturas organizacionais e nos

processos que garantem que a tecnologia da informação da

empresa sustente e estenda as estratégias e os objetivos da

organização.

A respeito de governança de tecnologia da informação (TI) e COBIT, julgue o item.

O percentual de incidentes reabertos é uma das métricas

usadas no processo de definição de um plano estratégico de

TI.

A respeito de governança de tecnologia da informação (TI) e COBIT, julgue o item.

No processo PO9 avaliação e gerenciamento de risco, uma

das métricas utilizadas é o percentual de eventos críticos de

TI que tenham sido avaliados.

A respeito de governança de tecnologia da informação (TI) e COBIT, julgue o item.

Monitorar e avaliar o desempenho de TI — um processo do

domínio monitoração e avaliação — inclui a definição dos

indicadores relevantes, comunicação sistemática e pontual de

desempenho e alertas sobre desvio.