Questões de Concurso Público ITAIPU BINACIONAL 2024 para Profissional de Nível Universitário Júnior - Função: Analista de Suporte

Foram encontradas 50 questões

I Os sistemas de computação utilizam apenas um tipo de memória em suas arquiteturas.

II O processador comanda as ações efetuadas internamente, bem como emite os sinais de controle para os demais componentes do computador agirem e realizarem alguma tarefa.

III Dispositivos de entrada ou saída fazem, além da interligação, a conversão das linguagens do sistema para o meio exterior e vice-versa.

Assinale a opção correta.

O texto acima se refere ao modo de endereçamento

No texto acima, o mecanismo de compartilhamento descrito é conhecido como alocação

Considerando a expressão regular (regex) precedente, utilizada para validação de email, julgue os itens a seguir.

I Na expressão, as âncoras ^ e $ definem, respectivamente, que nada deve vir antes e nada deve vir depois.

II Há três classes de caracteres presentes na expressão.

III O trecho da expressão que contêm . ? define que o caractere literal ponto pode aparecer 0 ou 1 vez.

Assinale a opção correta.

Na situação apresentada, a máscara de rede das novas sub-redes, para que atenda às especificações descritas, deverá ser igual a

I Em um SOD, o usuário não se preocupa com o local onde seus programas são executados ou com a localização de quaisquer recursos. Há uma imagem única do sistema para todos os recursos de um sistema distribuído.

II A característica marcante de um SOD é que os nós que estão sendo executados nele mantêm a autonomia no gerenciamento de seus próprios recursos de processamento.

III Não existem SODs para uso geral; existem apenas sistemas operacionais de rede como UNIX, Mac OS e Windows.

Assinale a opção correta.

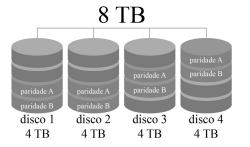

A figura precedente ilustra o arranjo físico dos discos de um tipo de RAID que apresenta as seguintes características:

• acréscimo de dupla paridade às informações gravadas, ou seja, um disco a mais para agir como contingência;

• o sistema de gerenciamento necessita de capacidade proporcional de dois hard disks para armazenamento de bites de paridade;

• os bites de paridade têm o objetivo de prover segurança ao sistema, possibilitando a correção de eventuais erros na gravação de informações em qualquer hard disk do RAID.

A descrição anterior corresponde a um

I A criptografia simétrica usa somente uma chave tanto para encriptar quanto para decriptar uma mensagem.

II A criptografia de chave pública, também conhecida como criptografia assimétrica, é aquela em que duas chaves diferentes são usadas no processo, uma para encriptar e outra para decriptar.

III A técnica hashing envolve uma chave única; ela define um tamanho e valor fixos independentemente de mudanças na mensagem.

Assinale a opção correta.

I da entrega trata das atividades e funções associadas às fases de cadência e do ciclo de vida do projeto.

II da equipe pressupõe que cada equipe de projeto desenvolva, formalmente ou deliberadamente, sua própria cultura.

III de trabalho do projeto pressupõe que o gerente do projeto e sua equipe promovam adaptações nos processos do projeto, objetivando otimizá-los para as necessidades do projeto.

IV do planejamento possui diferentes maneiras de realizar e ajustar as estimativas do projeto; as estimativas baseadas em fluxo são desenvolvidas pela determinação do tempo de ciclo e produtividade.

Estão certos apenas os itens

I A governança da informação e da tecnologia é exercida pelas gerências de negócio e de TI, as quais são responsáveis pela definição e implementação de processos, estruturas e mecanismos relacionados.

II O modelo de referência de governança apresenta 35 objetivos de governança e cinco objetivos de gestão, agrupados em cinco domínios.

III A estratégia corporativa é realizada por meio dos objetivos corporativos, que estão agrupados em cinco dimensões.

IV A cascata de objetivos direciona as necessidades das partes interessadas para os objetivos empresariais, que, por meio dos objetivos de alinhamento, permitem a definição dos objetivos de governança e gestão.

Estão certos apenas os itens

I Os princípios orientadores de ITIL fornecem uma abordagem holística, que permite a integração com os frameworks lean, Agile e DevOps.

II Os serviços são configurações de recursos da organização projetadas para oferecer valor para o cliente.

III Em uma relação de serviço, a organização pode assumir o papel de provedor ou de consumidor de serviço, sendo os dois papeis mutuamente exclusivos.

IV O risco é um possível evento capaz de causar dados ou perdas, bem como dificultar o alcance dos objetivos da organização; o risco pode, também, ser utilizado para medir a probabilidade de resultados positivos.

Estão certos apenas os itens

I O DCIM é um conjunto de softwares e hardwares que permite o monitoramento e gerenciamento, em tempo real, de toda a infraestrutura de um data center.

II O DCIM permite a gestão do fluxo de trabalho associado aos ativos físicos do data center, fornecendo métricas que ajudam a identificar e controlar ineficiências.

III Muitas organizações usam métricas propostas pelo green grid para determinar a eficácia na utilização de energia no data center.

IV O data center possui um conjunto de fatores físicos que define a sua capacidade; com o DCIM, é possível realizar a análise desses fatores e prever a substituição de recursos críticos.

Assinale a opção correta.