Questões de Concurso Público Prefeitura de Alhandra - PB 2024 para Técnico em Informática

Foram encontradas 40 questões

Sobre o Google Chrome, assinale a alternativa que NÃO descreve uma funcionalidade suportada pelo navegador.

I. RAID é uma tecnologia que combina múltiplos discos rígidos em uma única unidade lógica para melhorar o desempenho, a segurança dos dados ou ambos.

II. A memória ROM é um tipo de memória não volátil que armazena permanentemente dados essenciais, como o firmware de um dispositivo, que não podem ser alterados ou apagados durante o uso normal.

III. Algumas diferenças entre memórias RAM DDR3 e DDR4 incluem a velocidade eficiência energética. A DDR4 tipicamente oferece frequências mais altas do que a DDR3, mas tipicamente consume mais energia do que a DDR3.

Está(ão) CORRETA(S):

Analise as seguintes afirmativas sobre computação em nuvem.

I. “Computação sem servidor” (serverless) concentra-se na criação da funcionalidade de aplicativos, sem perder tempo com o gerenciamento contínuo dos servidores e da infraestrutura necessários.

II. AWS, GCP, Alibaba Cloud, e Azure são exemplos de provedores públicos de computação na nuvem.

III. Um usuário de PaaS tipicamente aluga a infraestrutura de TI, incluindo máquinas virtuais, armazenamento e redes, de um provedor de nuvem.

Está(ão) CORRETA(S):

Assinale a alternativa que PREENCHE CORRETAMENTE a lacuna da afirmação apresentada.

I. WIN+M: minimiza todas as janelas.

II. WIN+X: inicia o caixa de diálogo Executar, que permite executar um arquivo ou programa.

III. WIN+B: bloqueia o computador.

Está(ão) CORRETA(S):

De acordo com a Constituição da República Federativa do Brasil de 1988, em seu Art. Art. 39, § 1º a fixação dos padrões de vencimento e dos demais componentes do sistema remuneratório observará:

I. A natureza, o grau de responsabilidade e a complexidade dos cargos componentes de cada carreira;

II. Os requisitos para a investidura;

III. As peculiaridades dos cargos.

Estão CORRETAS:

De acordo com o art. 40, § 1º da Constituição Federal, O servidor abrangido por regime próprio de previdência social será aposentado:

I. Por incapacidade permanente para o trabalho, no cargo em que estiver investido, quando insuscetível de readaptação, hipótese em que será obrigatória a realização de avaliações periódicas para verificação da continuidade das condições que ensejaram a concessão da aposentadoria, na forma de lei do respectivo ente federativo.

II. Compulsoriamente, com proventos proporcionais ao tempo de contribuição, aos 70 (setenta) anos de idade, ou aos 75 (setenta e cinco) anos de idade, na forma de lei complementar.

III. No âmbito da União, aos 62 (sessenta e dois) anos de idade, se mulher, e aos 65 (sessenta e cinco) anos de idade, se homem, e, no âmbito dos Estados, do Distrito Federal e dos Municípios, na idade mínima estabelecida mediante emenda às respectivas Constituições e Leis Orgânicas, observados o tempo de contribuição e os demais requisitos estabelecidos em lei complementar do respectivo ente federativo.

Está(ão) CORRETO(S):

São requisitos básicos para investidura em cargo público:

I. A nacionalidade brasileira.

II. O gozo dos direitos políticos.

III. A quitação com as obrigações militares e eleitorais.

IV. O nível de escolaridade exigido para o exercício do

cargo.

V. A idade mínima de dezoito anos.

VI. Aptidão física e mental.

Estão CORRETOS:

Em consonância com a Constituição da República Federativa do Brasil de 1988, em seu Art. 41, assegura que são estáveis após três anos de efetivo exercício os servidores nomeados para cargo de provimento efetivo em virtude de concurso público, em seu § 1º o servidor público estável só perderá o cargo:

I. Em virtude de sentença judicial transitada em julgado.

II. Mediante processo administrativo em que lhe seja

assegurada ampla defesa.

III. Mediante procedimento de avaliação periódica de

desempenho, na forma de lei complementar,

assegurada ampla defesa.

Estão CORRETAS:

Sobre as relações interpessoais, analise os itens a seguir:

I. Relação interpessoal é o modo como nós, seres humanos, lidamos com o outro, como nós convivemos com os outros em uma sociedade, e nesse contexto podemos abranger as relações interpessoais no trabalho, no dia a dia, na família.

II. A relação interpessoal é um conceito dinâmico, que precisa ser continuamente analisado e avaliado, para que nosso comportamento com o outro seja sempre condizente com os valores sociais e para que estes relacionamentos interpessoais sejam sempre saudáveis.

III. Saber conviver com seus colegas de trabalho, com a equipe de uma empresa é básico para que o ambiente de trabalho seja saudável, e para que haja uma cultura organizacional produtiva e benéfica para todos os envolvidos.

IV. Há uma série de premissas que transformam as relações pessoais em experiências saudáveis e produtivas. É preciso que haja, sobretudo: empatia, ética e comunicação.

V. Manter um bom relacionamento no trabalho é essencial para a comunicação fluir melhor. Com isso, as pessoas ficam mais dispostas a cumprir os desafios, a produtividade aumenta e, principalmente, a saúde mental e física é preservada.

Estão CORRETOS:

Uma rede conectada a Internet possui a máscara de sub-rede 255.255.0.0.

Qual o número máximo de computadores que a rede suporta:

Assinale a alternativa CORRETA:

No contexto da administração de um Sistema de Gerenciador de Banco de Dados MySQL, analise o comando a seguir.

mysqldump -u root -p exemploDB > saida.sql

O efeito causado pela execução desse comando é:

Assinale a alternativa CORRETA:

Sobre funções hash, analise os itens a seguir:

I. O SHA1 é uma função de hash que gera como resultado um resumo de 128 bytes.

II. O SHA2 é composto por uma família de algoritmos que incluem versões como SHA-224, SHA-256, SHA-384 e SHA-512.

III. SHA-3 é um subconjunto da família primitiva criptográfica Keccak.

Está(ão) CORRETO(S):

As licenças de software são acordos legais que determinam como um programa pode ser utilizado, modificado e distribuído. Existem vários tipos de licenças, cada uma com suas próprias restrições e permissões. Em licenças de software livre, por exemplo, o software é disponibilizado com seu código-fonte e pode ser usado, modificado, e distribuído livremente, desde que sejam seguidos os termos da licença.

Sobre licenças de software livre, analise os itens a

seguir:

I. A GNU General Public License (GPL) é uma licença

"copyleft", o que significa que qualquer software

derivado de um software licenciado sob a GPL

também deve ser licenciado sob a GPL.

II. A Apache License permite o uso, modificação e distribuição do software, mesmo para fins comerciais, sem a obrigação de redistribuir o códigofonte modificado sob a mesma licença.

III. A Massachusetts Institute of Technology (MIT) License permite o uso, modificação e redistribuição do software, incluindo versões fechadas (proprietárias), sem restrições.

Está(ão) CORRETO(S):

A arquitetura Zero Trust é uma abordagem de segurança de rede que desafia o modelo tradicional de segurança baseada em perímetro. Tal modelo pressupõe que tudo dentro da rede é confiável e tudo fora dela é potencialmente perigoso. Em vez disso, o Zero Trust opera com o princípio de "nunca confie, sempre verifique". Isso significa que nenhuma entidade, seja dentro ou fora da rede, é automaticamente confiável.

Sobre os princípios fundamentais da arquitetura Zero

Trust, analise os itens a seguir:

I. Microsegmentação: dividir a rede em segmentos menores, e controlar o acesso em cada um desses segmentos, mitigando movimentação lateral de atacantes que tenham penetrado a rede.

II. Maior Privilégio: Este princípio defende que usuários administradores devem ter níveis elevados de acesso para realizar quaisquer tarefas no sistema.

III. Verificação Contínua: Em vez de confiar implicitamente em usuários ou dispositivos após a autenticação inicial, o Zero Trust exige uma verificação contínua de identidades e dispositivos antes de conceder acesso a recursos.

Está(ão) CORRETO(S):

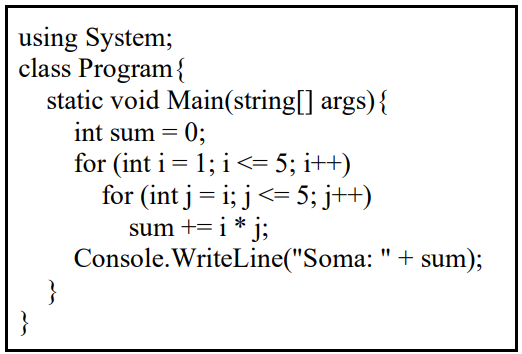

Considere o trecho de código escrito na linguagem

CSharp apresentado a seguir.

Ao executar o código acima, qual será o valor exibido

no console:

Engenharia social é uma técnica utilizada por hackers para explorar a confiança e a ingenuidade humana para obter informações confidenciais ou acesso a sistemas. Ao invés de atacar diretamente uma rede ou sistema, os hackers aproveitam-se da ingenuidade ou desconhecimento das vítimas, utilizando métodos persuasivos para enganá-las.

São exemplos de ataques de engenharia social:

Assinale a alternativa CORRETA:

“A técnica de _____________ em processadores permite a execução simultânea de várias etapas de diferentes instruções, aumentando a eficiência e o desempenho ao dividir a execução de uma instrução em múltiplas fases, como busca, decodificação e execução, que são realizadas em paralelo.”

Assinale a alternativa que preenche corretamente a

lacuna e assinale a alternativa CORRETA:

As topologias de rede são arranjos físicos ou lógicos que definem a forma como os dispositivos em uma rede estão interconectados. Elas determinam o layout dos cabos, a configuração dos dispositivos e a maneira como os dados são transmitidos entre eles. A escolha de uma topologia de rede afeta diretamente a eficiência, a confiabilidade e a escalabilidade da comunicação dentro da rede.

A respeito da topologia de rede, analise os itens a

seguir:

I. Todos os dispositivos estão conectados a um ponto central, geralmente um switch ou um hub. O ponto central controla e gerencia o tráfego entre os dispositivos.

II. Os dispositivos são conectados em uma sequência circular. Cada dispositivo está conectado a outros dois, um de cada lado, e os dados circulam em uma única direção (ou, em alguns casos, em ambas).

III. Todos os dispositivos estão conectados a um único cabo central. As mensagens são transmitidas ao longo deste cabo e podem ser recebidas por qualquer dispositivo conectado a ele.

Assinale a alternativa CORRETA:

Os protocolos de internet são um conjunto de regras e padrões que definem como os dados são transmitidos e recebidos entre dispositivos conectados em uma rede, como a internet. Esses protocolos funcionam como a "linguagem" comum que permite a comunicação entre computadores, smartphones, servidores e outros dispositivos, garantindo que as informações sejam trocadas de forma ordenada, eficiente e segura.

A seguir são apresentadas 3 afirmações, cada uma

descrevendo um protocolo de Internet.

I. É o protocolo que define como os pacotes de dados são encaminhados entre computadores através de redes diferentes.

II. É o protocolo que garante que os pacotes de dados sejam entregues corretamente e na ordem correta. Ele é responsável por estabelecer conexões confiáveis e garantir a integridade dos dados.

III. É o protocolo usado para transferir arquivos entre computadores em uma rede.

Analise as afirmações apresentadas e marque a

alternativa que relaciona corretamente as afirmações e

protocolos de Internet descritos.