Questões de Concurso Público MEC 2009 para Administrador de Redes

Foram encontradas 25 questões

Esse endereço é conhecido como endereço:

No contexto desse modelo, a camada que se refere às especificações de hardware é denominada:

Nesse sentido, as portas 23 e 160 são empregadas, respectivamente, pelos serviço e protocolo da camada de aplicação:

Na realidade, não há endereços IP v4 suficientes. Para solucionar o problema, foi criada uma alternativa até que o IP v6 esteja em uso na maioria dos sistemas da Internet. Nessa alternativa, os computadores da rede interna utilizam os chamados endereços privados, que na prática não são válidos na Internet, ou seja, os pacotes que tenham, como origem ou como destino, um endereço na faixa dos endereços privados serão descartados pelos roteadores.

As faixas de endereços privados são definidas na RFC 1597 e para as classes A, B e C são respectivamente, de 10.0.0.0 a 10.255.255.255, de 172.16.0.0 a 172.31.255.255 e de 192.168.0.0 a 192.168.255.255.

Esse mecanismo é conhecido pela sigla:

O tipo e a função do utilitário PING são, respectivamente:

O caminho exibido é a lista de interfaces próximas dos roteadores no caminho entre um host de origem e um destino. A interface próxima é a interface do roteador que está mais perto do host de envio no caminho.

Esse utilitário é conhecido como:

Nesse contexto, a fibra óptica tem sido bastante utilizada considerando suas inúmeras vantagens, sendo a principal delas:

A notação CIDR para a primeira rede e a máscara utilizada pela segunda rede são, respectivamente:

Comparando esses dois protocolos de roteamento, é correto afirmar que:

.

I. Somente aqueles usuários Internet que tiverem estabelecido relações comerciais anteriores com a empresa poderão ter acesso.

II. o acesso para outros tipos de usuários deve ser bloqueado.

III. Nesse caso, um firewall para filtragem de pacotes não é viável, pois não consegue distinguir entre diferentes pacotes que chegam na porta TCP 80 (HTTP).

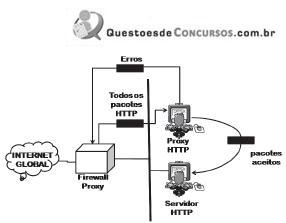

IV. A solução é instalar um computador proxy, que fica posicionado entre o computador-cliente e o computador da empresa, como indicado na figura abaixo.

Quando o processo de cliente-usuário envia uma mensagem, o firewall proxy executa um processo de servidor para receber a solicitação. O servidor abre o pacote e determina se a solicitação é legítima. Se for, o servidor atua como um processo de cliente e envia a mensagem para o verdadeiro servidor da empresa. Se não for legítima, a mensagem é eliminada e é enviada uma mensagem de erro para o usuário externo.

Dessa maneira, as solicitações dos usuários externos são filtradas pelo firewall proxy, tomando-se por base o conteúdo na camada de:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

As alternativas a seguir apresentam os objetivos do IGRP, à exceção de uma. Assinale-a.

I. tem por objetivo garantir a confidencialidade e a integridade das informações em uma rede Wireless.

II. é o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional).

III. possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo.

IV. utiliza o protocolo RC4 para cifrar os dados.

Esse protocolo é conhecido pela sigla: