Questões de Concurso Público AL-MG 2014 para Analista de Sistemas - Administração de Rede

Foram encontradas 60 questões

I. Cavalo de Troia é um programa que contém código malicioso e se passa por um programa desejado pelo usuário, com o objetivo de obter dados não autorizados do usuário.

II. Worms, ao contrário de outros tipos de vírus, não precisam de um arquivo host para se propagar de um computador para outro.

III. Spoofing é um tipo de ataque que consiste em mascarar pacotes IP, utilizando endereços de remetentes falsos.

Estão CORRETAS as afirmativas:

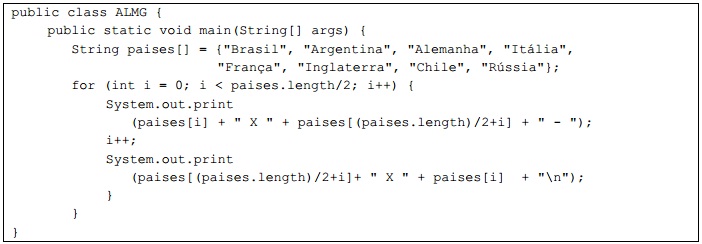

Analise o código a seguir, escrito na linguagem Java.

Está CORRETA a seguinte saída ao final do programa:

I. Três faixas de endereços são reservadas para uso dentro da rede isolada pelo equipamento que faz o NAT, são elas: 10.0.0.0/8, 192.2.0.0/16 e 172.0.0.0/8.

II. O mapeamento de acesso da máquina interna para a internet é feito considerando endereços IPs e portas.

III. Se dois computadores da rede interna acessarem o mesmo site de destino na internet, ambos os acessos terão como IP de origem o endereço verdadeiro atribuído ao NAT.

Está CORRETO apenas o que se afirma em:

( ) O padrão 802.11g opera na frequência de 5 GHz, alcançando velocidades teóricas de até 54 Mbps.

( ) O padrão 802.11i rege conceitos de segurança de transmissão, entre eles o protocolo WPA2.

( ) O padrão 802.11n alcança maiores velocidades teóricas, em virtude do uso de múltiplos canais simultâneos, conhecido como MIMO.

( ) O controle de acesso ao meio físico em redes sem fio infraestruturadas é feito com a técnica conhecida como CSMA/CD.

A sequência CORRETA, de cima para baixo, é:

A alternativa que apresenta uma característica EXCLUSIVA do SNMPv3 que não existe nas versões anteriores do SNMP é:

I. Alguns pontos favoráveis da virtualização são: economia com energia e espaço físico; facilidade de adequação do recurso, ou seja, quando um servidor virtual precisar de mais CPU ou memória, é possível alocar sem maiores problemas; entre outros benefícios. I

I. O investimento inicial em uma estrutura para virtualização é menor do que em uma estrutura física real, sendo que a virtual pode ser comprada aos poucos, ou ainda, podemos comprar primeiro os servidores, depois o storage, em seguida o switch core que integram os servidores etc.

III. O tempo para se disponibilizar um serviço em um ambiente virtual é maior que em um ambiente físico, considerando que, nos dois casos, será necessário instalar o sistema operacional do servidor e o serviço desejado.

Está CORRETO apenas o que se afirma em:

I. O Desenho do Serviço orienta sobre como as políticas e os processos de gerenciamento de serviço podem ser desenhados, desenvolvidos e implementados como ativos estratégicos para uma organização.

II. A Transição do Serviço orienta sobre como efetivar a transição de serviços novos e modificados para ope- rações implementadas.

III. A Operação do Serviço orienta sobre como garantir a entrega e o suporte a serviços de forma eficiente e eficaz no dia a dia de uma organização.

Estão CORRETAS as afirmativas:

Processo Estágio

I. Gerenciamento da Continuidade do Serviço ( ) Desenho do Serviço

II. Gerenciamento do Acesso ( ) Transição do Serviço

III. Relatório do Serviço ( ) Operação do Serviço

IV. Gerenciamento da Configuração e de Ativos ( ) Melhoria Contínua do Serviço

A sequência CORRETA, de cima para baixo, é: