Questões de Concurso Público Prefeitura de Campo Grande - MS 2021 para Guarda Civil Municipal

Foram encontradas 60 questões

Observe a figura a seguir.

a x b 4 = c d 2

As letras a, b, c e d representam algarismos distintos e devem ser substituídas por 1, 3, 5 e 6, de modo que a igualdade obtida seja verdadeira.

A letra b deve ser substituída pelo algarismo:

Em um microcomputador modelo desktop com sistema operacional Windows 10 BR, no canto inferior direito da tela do monitor de vídeo fica localizada a Área de Notificação, que exibe diversos ícones, para aplicações específicas e diferenciadas.

Exemplificando, o ícone  tem por significado “remover

hardware e ejetar mídia com segurança” e deve ser usado para

remover um pendrive. Dois outros ícones devem ser utilizados

nas situações descritas a seguir.

tem por significado “remover

hardware e ejetar mídia com segurança” e deve ser usado para

remover um pendrive. Dois outros ícones devem ser utilizados

nas situações descritas a seguir.

I. para “visualizar o status do link internet no padrão cabeado ethernet”.

II. para “visualizar o status de carga da bateria do equipamento”.

Esses ícones são, respectivamente:

Um funcionário da Guarda Civil Metropolitana lotado na Prefeitura de Campo Grande - MS digitou um texto no Word 2019 BR. No decorrer desta atividade, executou três procedimentos, descritos a seguir.

I. Acionou um ícone para inserir uma quebra de página, entre as páginas 1 e 2 do documento.

II. Inseriu a referência  no título do

documento, por meio do uso de um recurso deste editor, que

tem por função possibilitar a criação de artes gráficas pela

inserção de toques artísticos como efeitos especiais.

no título do

documento, por meio do uso de um recurso deste editor, que

tem por função possibilitar a criação de artes gráficas pela

inserção de toques artísticos como efeitos especiais.

III. Para finalizar, salvou o texto em um arquivo com um novo nome, pressionou uma tecla de função como um atalho, com o significado de “Salvar como”.

Nessas condições, o ícone, a denominação para o recurso utilizado, e a tecla de função são, respectivamente:

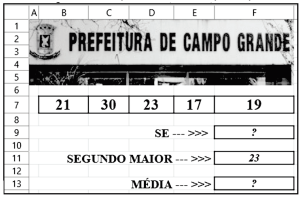

A planilha da figura a seguir foi criada no software Calc da suíte 7.03.1 (x64), versão em português. Nela foram realizados os procedimentos descritos a seguir.

I. Em F9 foi inserida a expressão =SE(MOD(D7;3)=0;"AQUIDAUANA";"DOURADOS").

II. Em F11 foi inserida uma expressão para determinar o segundo maior número dentre todos nas células B7, C7, D7, E7 e F7.

III. Em F13 foi inserida a expressão =MÉDIA(B7;F7).

Nessas condições, o conteúdo mostrado em F9, a expressão

inserida na célula F11 e o valor mostrado em F13 são,

respectivamente:

No software Impress da suíte 7.03.1 (x64), versão em português, para exibir uma apresentação de slides existem dois modos:

I. a partir do começo por meio do acionamento de uma tecla de função e

II. a partir do slide atual em edição por meio da execução de um atalho de teclado.

A tecla de função e o atalho de teclado são, respectivamente:

Na navegação em sites na internet por meio do Google Chrome, a execução de dois atalhos de teclado gera como resultado:

I. a abertura da página de downloads em uma nova guia;

II. o fechamento da janela atual.

Os atalhos de teclado caracterizados em I e II são, respectivamente:

No contexto da segurança da informação, três afirmativas são listadas a seguir.

I. É a capacidade que garante a um usuário ser de fato quem alega ser.

II. É a capacidade de uma informação estar correta, ser verdadeira e não estar corrompida.

III. É a capacidade de um sistema de permitir que usuários acessem determinadas informações ao mesmo tempo em que impede que outros, não autorizados, o vejam.

As afirmativas listadas em I, II e III representam as definições, respectivamente, dos seguintes termos:

Atualmente tem crescido a preocupação com a segurança relacionada à navegação na internet, tendo a criptografia se tornado um recurso no sentido de evitar fraudes. Por definição, a criptografia constitui o processo de transformar dados usando um algoritmo criptográfico e uma chave e, neste contexto, dois tipos são caracterizados a seguir.

I. Também conhecido como criptografia de chave s e c r e t a , representa um modo no qual a criptografia e a decriptografia usam a mesma chave.

II. Também conhecido como criptografia de chave pública, representa um modo no qual a criptografia e a decriptografia usam uma chave diferente, porém matematicamente relacionada.

Os tipos descritos em I e II são denominados, respectivamente,

criptografia de chave: