Questões de Concurso

Foram encontradas 9.029 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os antispywares são considerados os antivírus mais eficientes, pois são capazes de lidar (detectar e remover) com todas as formas de spyware.

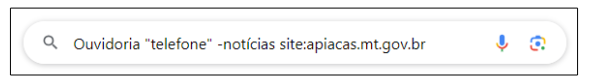

Sobre a figura e sabendo-se que o domínio da prefeitura municipal de Apiacás é apiacas.mt.gov.br, quais serão os resultados produzidos pelo termo de pesquisa?

1. Spyware 2. Worm 3.Ransomware 4. Trojan

( ) Torna inacessíveis os dados armazenados no dispositivo, geralmente usando criptografia, e exige pagamento de resgate para restabelecer o acesso ao usuário e não vazar os dados.

( ) Além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário.

( ) Propaga-se automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si mesmo de dispositivo para dispositivo.

( ) Projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. Keylogger, screenlogger, adware e stalkerware são tipos específicos.

Assinale a sequência correta.