Questões de Concurso Comentadas por alunos sobre segurança de sistemas operacionais em sistemas operacionais

Foram encontradas 214 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Essa mensagem apareceu porque

I. Configuração de Contas de Usuários que identifiquem unicamente cada usuário da rede de dados da empresa e dos servidores de arquivos.

II. Configuração de Grupos de Usuários para as áreas funcionais da instituição, que sejam associados às permissões de acesso aos diretórios e aos arquivos guardados em servidores da rede de dados.

III. Associação de Grupos de Usuários correspondentes às áreas funcionais da instituição com as Contas de Usuários, de forma a possibilitar que um usuário acesse os recursos atribuídos aos Grupos.

IV. Particionamento físico de discos de servidores, determinando que cada área funcional tenha acesso restrito a determinados trechos de disco que lhe dizem respeito.

V. Associação de Contas de Usuários às permissões de acesso aos diretórios, e aos arquivos guardados em servidores da rede de dados.

A segregação de perfis de acesso aos arquivos armazenados nos servidores através de recursos do Windows Server 2008 R2 e do Red Hat Enterprise Linux 6, envolve obrigatoriamente as atividades descritas em

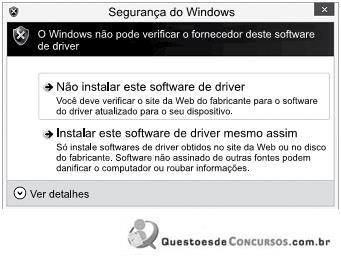

I. Ações de acesso podem ser registradas no log de eventos do Windows.

II. Aplicações específicas podem ser bloqueadas pelo administrador.

III. Aplicações assinadas digitalmente por uma autoridade de certificação reconhecida podem ser excluídas das solicitações de confirmação.

Assinale:

No Windows Server 2003, a validação do nome do usuário é suficiente para a autenticação no IIS.